Как перехватить трафик телефона

Обновлено: 03.07.2024

Этот вид мониторинга может показаться агрессивным, однако имейте ввиду, что ваш провайдер также хранит эти данные в логах и имеет право продавать информацию на сторону.

Допустим, нужно узнать, какие приложения используются на телефоне. Если вы находитесь в одной Wi-Fi сети с целевым устройством, задача решается очень просто. Достаточно запустить Wireshark и сконфигурировать несколько параметров. Мы будем использовать эту утилиту для расшифровки трафика, зашифрованного при помощи WPA2, и после анализа выясним, какие приложения запущены на телефоне.

Хотя сеть с шифрованием лучше, чем без, разница исчезает, когда злоумышленник и вы находитесь в одной сети. Если кто-то еще знает пароль к Wi-Fi сети, которую вы используете, при помощи WireShark легко выяснить, чем вы занимаетесь сию секунду. Кроме того, злоумышленник может узнать все приложения, запущенные на телефоне, и сосредоточиться на тех, которые потенциально могут быть уязвимыми.

Дешифровка зашифрованных пакетов

Когда в вашей Wi-Fi сети используется шифрование при помощи технологии WPA2, безопасность сессии основана на двух составляющих. Во-первых, пароль, используемый для генерации гораздо более длинного числа (PSK или pre-shared key). Во-вторых, собственно само рукопожатие, происходящее во время установки соединения. Если злоумышленник получает PSK к Wi-Fi и наблюдает, как вы подключаетесь к сети (или на некоторое время сбрасывает ваше соединение), то впоследствии сможет расшифровать ваш Wi-Fi трафик и узнать, чем вы занимаетесь.

Как работает схема

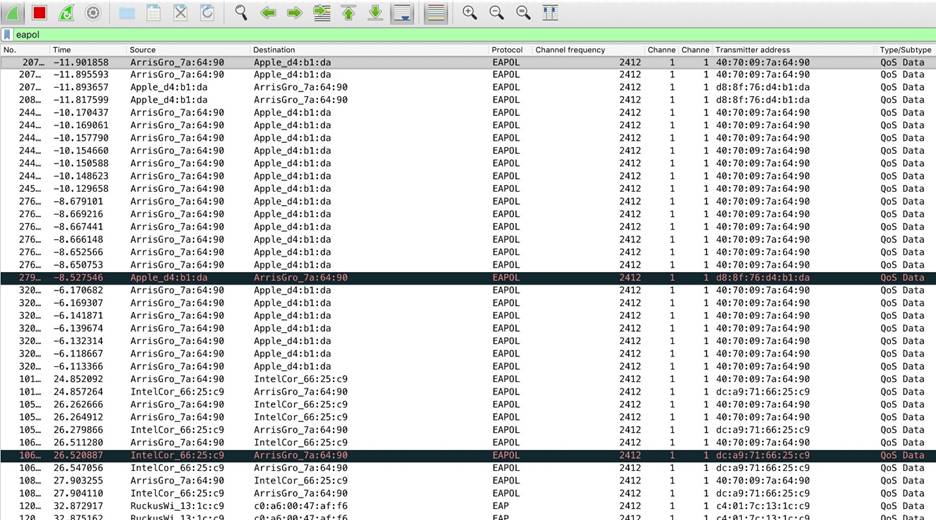

Для реализации атаки необходимо выполнение нескольких условий. Во-первых, нужен пароль. Кроме того, нужно быть рядом с жертвой для перехвата трафика и уметь отключить целевое устройство от сети для повторного подключения. Мы запустим Wireshark, выполним настройки, связанные с дешифровкой Wi-Fi пакетов, добавим PSK и дождемся EAPOL пакетов с целевого устройства, пытающегося подключиться к сети.

Что понадобится

Вам понадобится карта беспроводного сетевого адаптера с режимом мониторинга (беспроводной сети) и смартфон с iOS или Android, подключенный к Wi-Fi, которую вы собираетесь мониторить. Вы можете попрактиковаться на открытой сети, чтобы примерно понимать, какие результаты вы получите, поскольку вначале расшифровка может не сработать. Кроме того, вам нужно знать пароль и имя сети, которую вы хотите мониторить. В этом случае вы сможете вычислить ключ PSK, позволяющий дешифровать трафик в режиме реального времени.

Шаг 1. Загрузка Wireshark и подключение к Wi-Fi сети

Загрузите и установите Wireshark , после чего подключитесь к целевой Wi-Fi сети. Если вы планируете использовать PSK, а не сетевой ключ, нужно сделать вычисления при помощи WPA PSK Generator , поскольку во время перехвата у вас может не быть доступа к интернету (зависит от используемой карты).

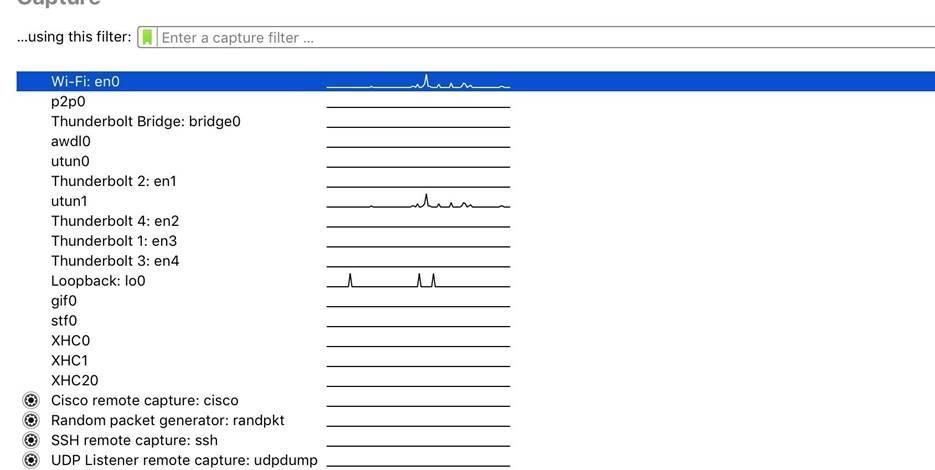

После установки откройте Wireshark и взгляните на перечень сетевых интерфейсов. Перед началом перехвата нам понадобится настроить некоторые опции, чтобы карта перехватывала в нужном режиме.

Этот вид мониторинга может показаться агрессивным, однако имейте ввиду, что ваш провайдер также хранит эти данные в логах и имеет право продавать информацию на сторону.

Допустим, нужно узнать, какие приложения используются на телефоне. Если вы находитесь в одной Wi-Fi сети с целевым устройством, задача решается очень просто. Достаточно запустить Wireshark и сконфигурировать несколько параметров. Мы будем использовать эту утилиту для расшифровки трафика, зашифрованного при помощи WPA2, и после анализа выясним, какие приложения запущены на телефоне.

Хотя сеть с шифрованием лучше, чем без, разница исчезает, когда злоумышленник и вы находитесь в одной сети. Если кто-то еще знает пароль к Wi-Fi сети, которую вы используете, при помощи WireShark легко выяснить, чем вы занимаетесь сию секунду. Кроме того, злоумышленник может узнать все приложения, запущенные на телефоне, и сосредоточиться на тех, которые потенциально могут быть уязвимыми.

Дешифровка зашифрованных пакетов

Когда в вашей Wi-Fi сети используется шифрование при помощи технологии WPA2, безопасность сессии основана на двух составляющих. Во-первых, пароль, используемый для генерации гораздо более длинного числа (PSK или pre-shared key). Во-вторых, собственно само рукопожатие, происходящее во время установки соединения. Если злоумышленник получает PSK к Wi-Fi и наблюдает, как вы подключаетесь к сети (или на некоторое время сбрасывает ваше соединение), то впоследствии сможет расшифровать ваш Wi-Fi трафик и узнать, чем вы занимаетесь.

Как работает схема

Для реализации атаки необходимо выполнение нескольких условий. Во-первых, нужен пароль. Кроме того, нужно быть рядом с жертвой для перехвата трафика и уметь отключить целевое устройство от сети для повторного подключения. Мы запустим Wireshark, выполним настройки, связанные с дешифровкой Wi-Fi пакетов, добавим PSK и дождемся EAPOL пакетов с целевого устройства, пытающегося подключиться к сети.

Что понадобится

Вам понадобится карта беспроводного сетевого адаптера с режимом мониторинга (беспроводной сети) и смартфон с iOS или Android, подключенный к Wi-Fi, которую вы собираетесь мониторить. Вы можете попрактиковаться на открытой сети, чтобы примерно понимать, какие результаты вы получите, поскольку вначале расшифровка может не сработать. Кроме того, вам нужно знать пароль и имя сети, которую вы хотите мониторить. В этом случае вы сможете вычислить ключ PSK, позволяющий дешифровать трафик в режиме реального времени.

Шаг 1. Загрузка Wireshark и подключение к Wi-Fi сети

Загрузите и установите Wireshark, после чего подключитесь к целевой Wi-Fi сети. Если вы планируете использовать PSK, а не сетевой ключ, нужно сделать вычисления при помощи WPA PSK Generator, поскольку во время перехвата у вас может не быть доступа к интернету (зависит от используемой карты).

После установки откройте Wireshark и взгляните на перечень сетевых интерфейсов. Перед началом перехвата нам понадобится настроить некоторые опции, чтобы карта перехватывала в нужном режиме.

Рисунок 1: Перечень сетевых интерфейсов

Шаг 2. Настройка перехвата в Wireshark

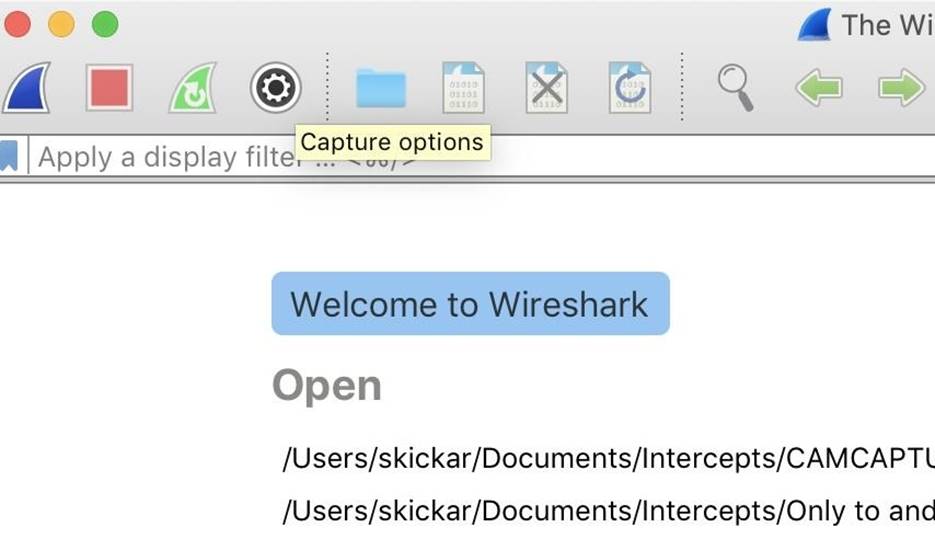

В меню Wireshark кликните иконку в виде шестеренки, чтобы зайти в раздел «Capture options»

Рисунок 2: Интерфейс Wireshark

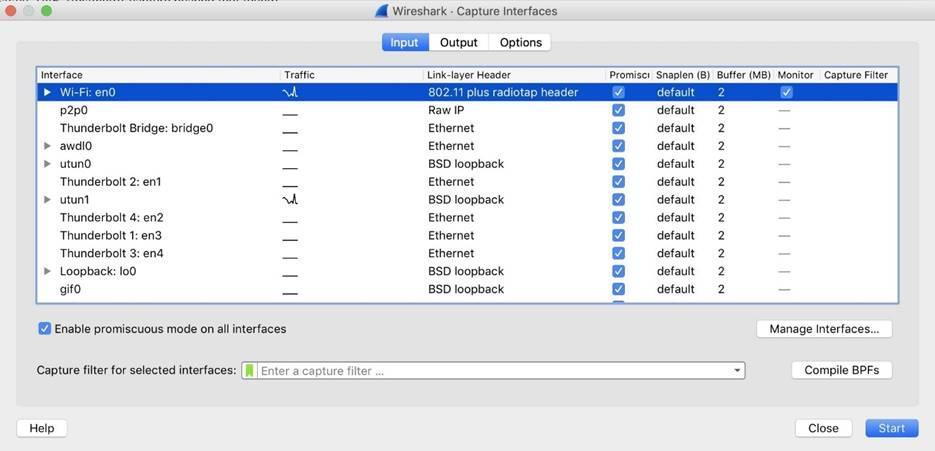

Появится окно Capture Interfaces (Интерфейсы перехвата), как показано на рисунке ниже.

Рисунок 3: Перечень интерфейсов

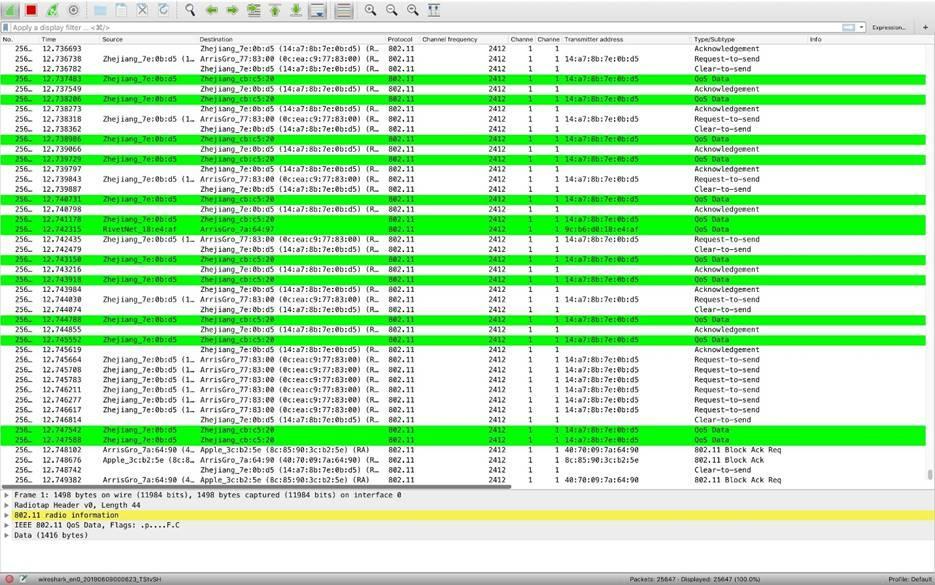

Шаг 3. Перехват и сканирование EAPOL пакетов

Если вы не подключены к сети, где находится цель, то не увидите ни одного пакета, поскольку можете оказаться в другом случайном канале. Причина заключается в неспособности Wireshark на переключение канала, в котором находится беспроводной сетевой адаптер.

Рисунок 4: Перехваченные пакеты

Шаг 4. Дешифровка трафика при помощи PSK

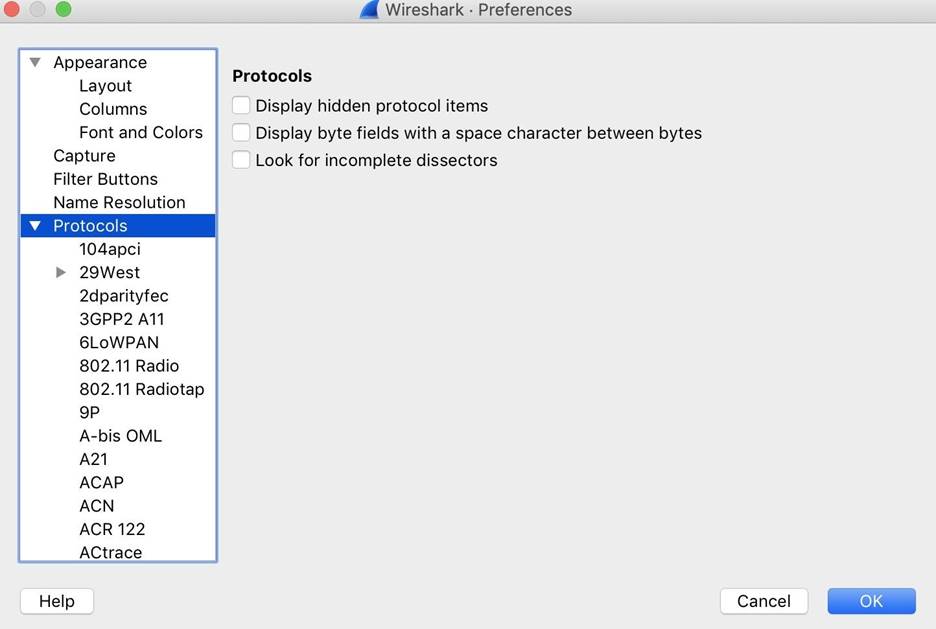

Теперь, когда у нас появились рукопожатия, можно приступать к расшифровке трафика. Вначале нужно добавить сетевой пароль или PSK. Зайдите в выпадающее меню «Wireshark» и выберите раздел «Preferences». Затем кликните на «Protocols».

Рисунок 5: Настройки, связанные с протоколами

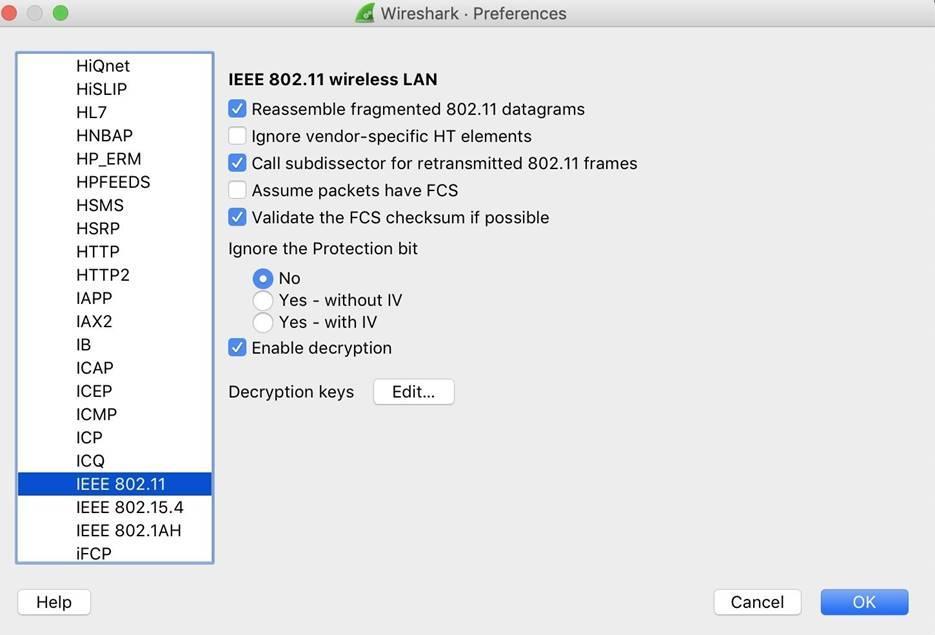

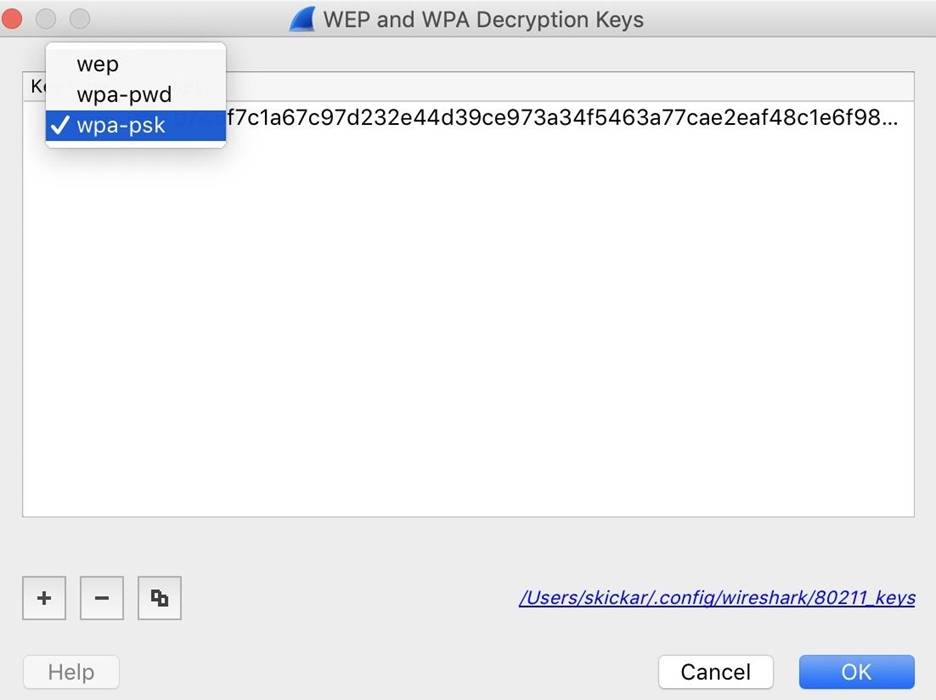

В разделе Protocols выберите «IEEE 802.11» и кликните на флажок «Enable decryption». Для добавления сетевого ключа кликните на «Edit», рядом с надписью «Decryption keys». В открывшемся окне добавьте пароли и PSK.

Рисунок 6: Активация дешифровки

Рисунок 7: Добавление ключа

По завершению процедуры кликните на «OK» в разделе Preferences. Теперь Wireshark должен пересканировать и попробовать дешифровать все перехваченные пакеты. По некоторым причинам эта схема может не сработать. У меня практически всегда работало при наличии качественного рукопожатия (EAPOL) и при переключении между сетевым паролем и PSK. В случае успешной расшифровки мы можем перейти к следующему шагу и проанализировать трафик для выяснения, какие приложения работают на устройстве.

После снятия защиты с трафика, можно приступать к расшифровке пакетов и выяснению, чем занимаются устройства в Wi-Fi сети, по которым получены рукопожатия, в режиме реального времени.

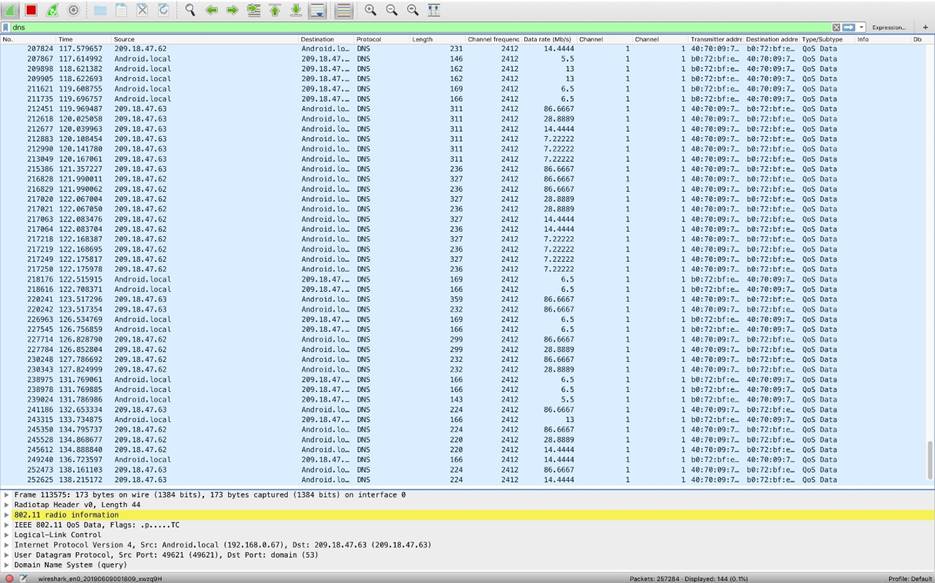

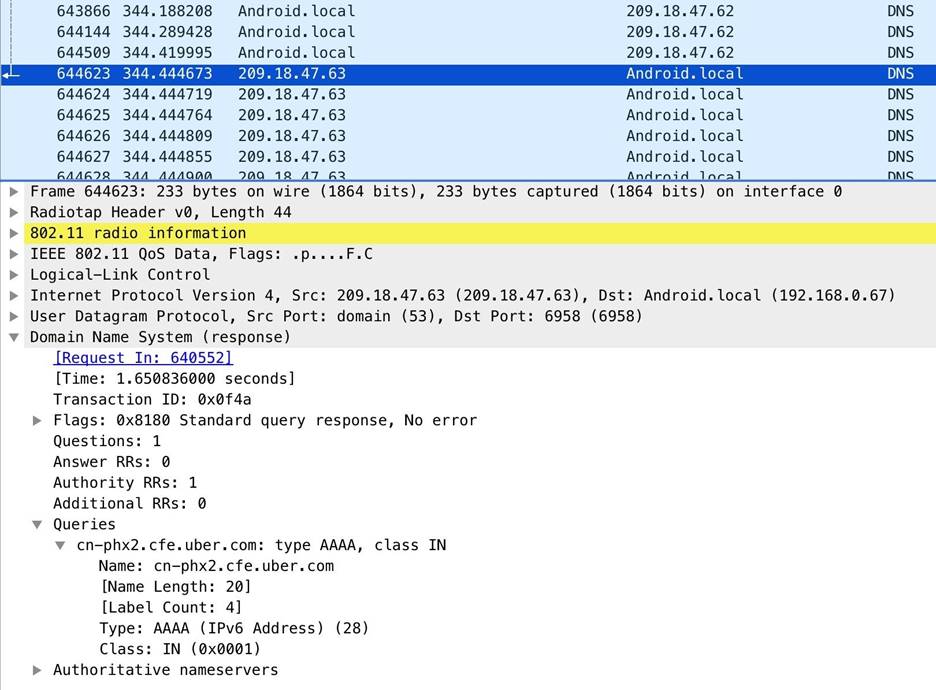

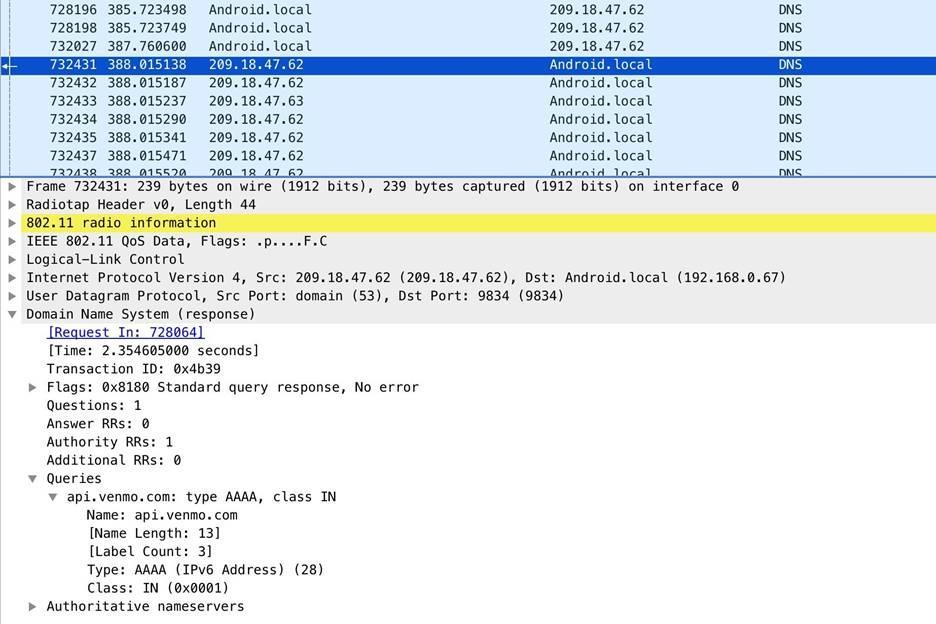

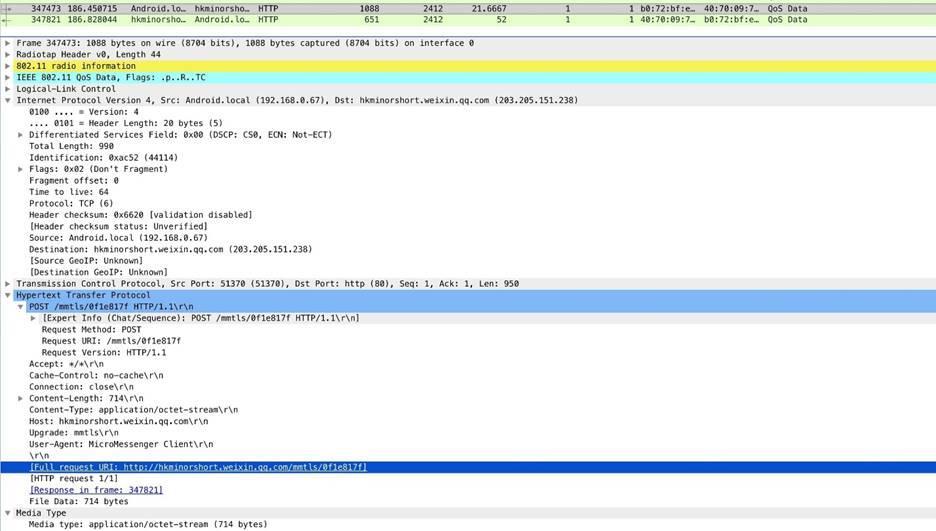

1. DNS запросы

Просмотр интересных пакетов начнем с DNS запросов, используемых приложением для проверки неизменности IP-адресов, к которым происходит подключение. Обычно происходит обращение к именам доменов, содержащих имена приложений, что значительно упрощает идентификацию программы, которая работает на iPhone и Android и выполняет запросы.

Рисунок 8: Перечень DNS запросов

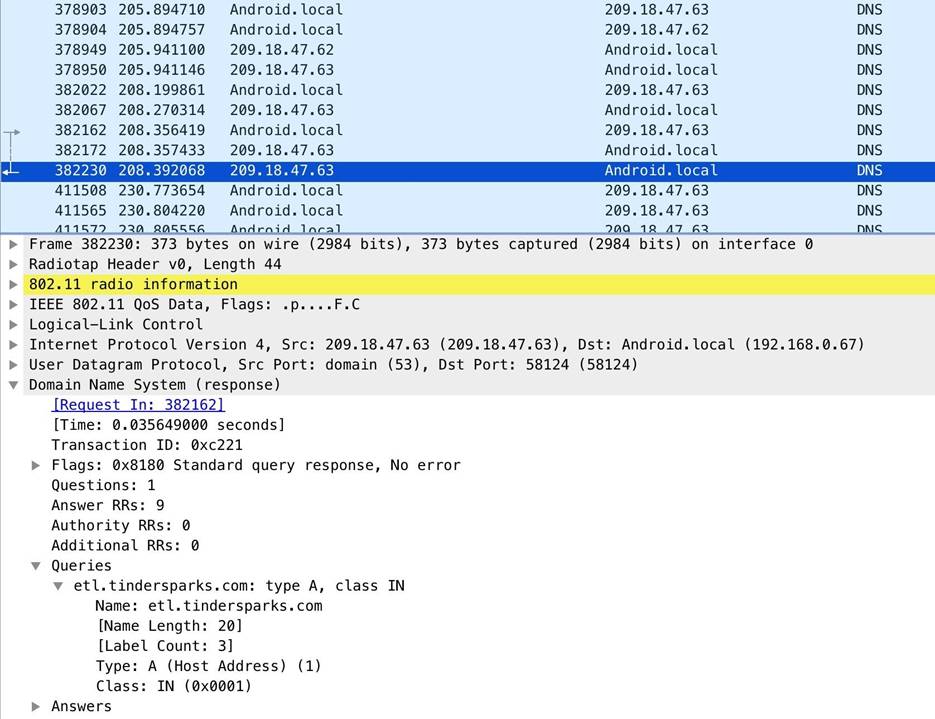

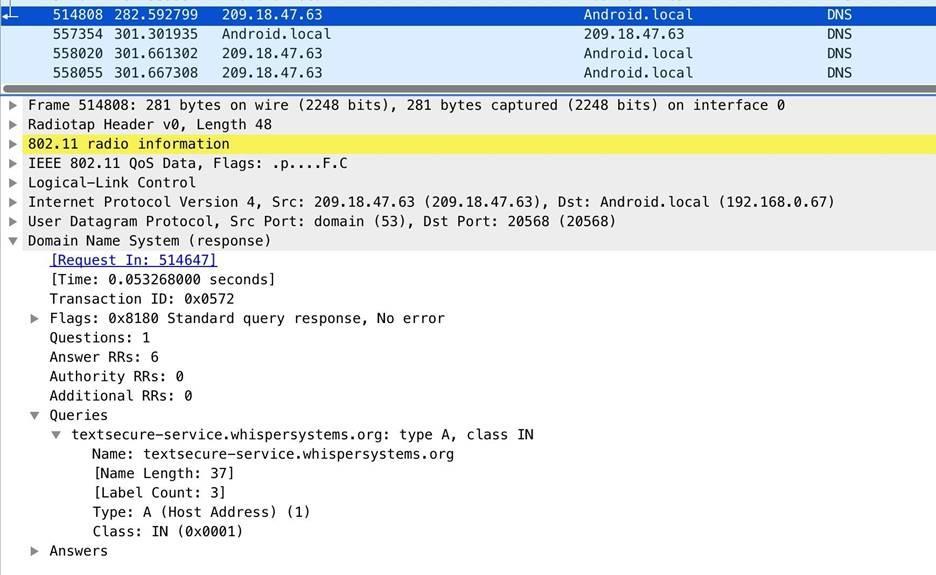

Использование приложения Signal – хорошая идея, но в связке с VPN еще лучше. Причины? Даже при открытии Signal происходит взаимообмен, показанный ниже, что свидетельствует о коммуникации через мессенджер с шифрованием.

Рисунок 10: Пример запроса мессенджера Signal

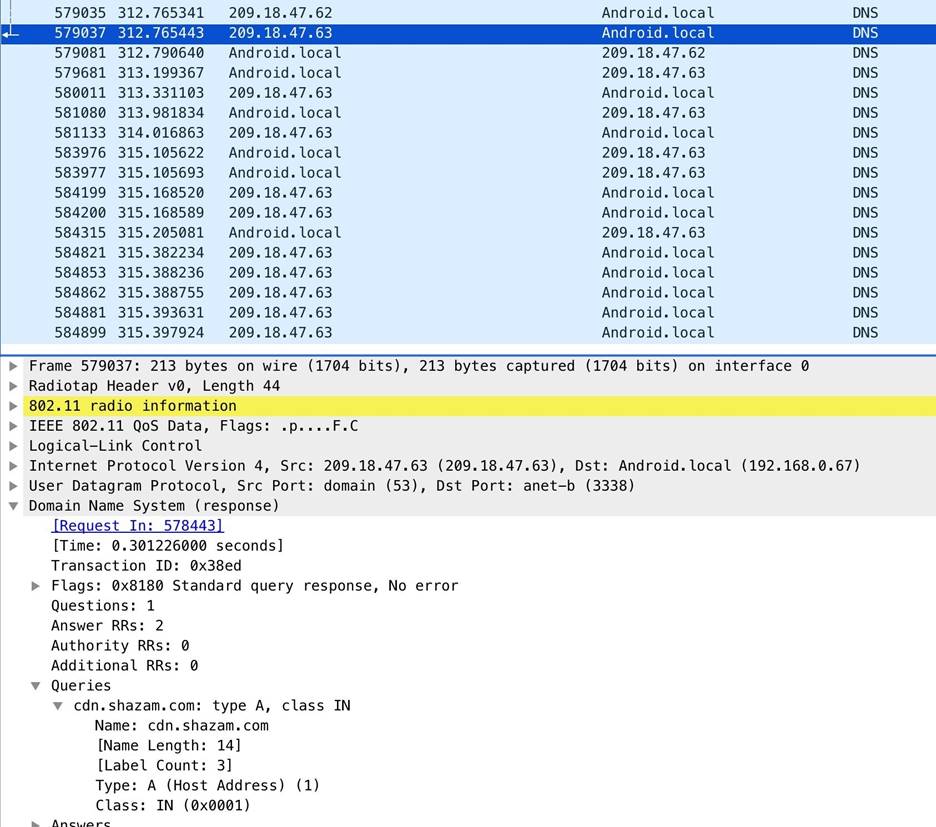

Во время прослушивания песен в приложении Shazam создаются следующие запросы:

Рисунок 11: Пример запроса во время прослушивания песен в Shazam

При открытии Uber создаются запросы следующего содержания:

Рисунок 12: Пример запроса при открытии приложения Uber

Ниже виден эффект, возникающий при открытии Venmo (приложение для перевода денежных средств). Удачный момент для перенаправления запроса куда-нибудь в другое место.

Рисунок 13: Пример запроса, отправляемый приложением Venmo

Рисунок 14: Пример содержимого раздела Hypertext Transfer Protocol у пакета

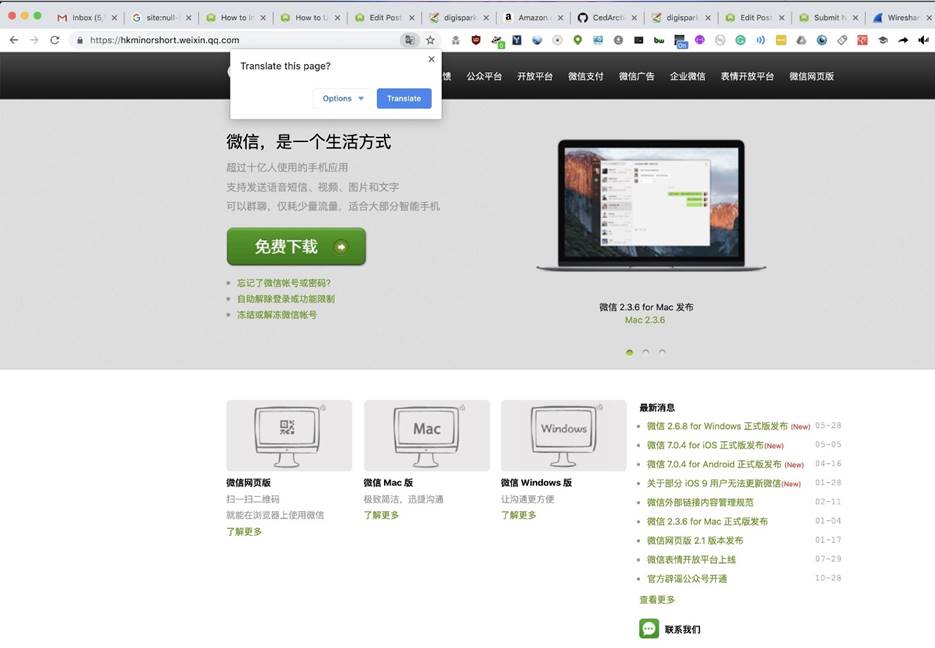

Рисунок 15: Сайт приложения WeChat

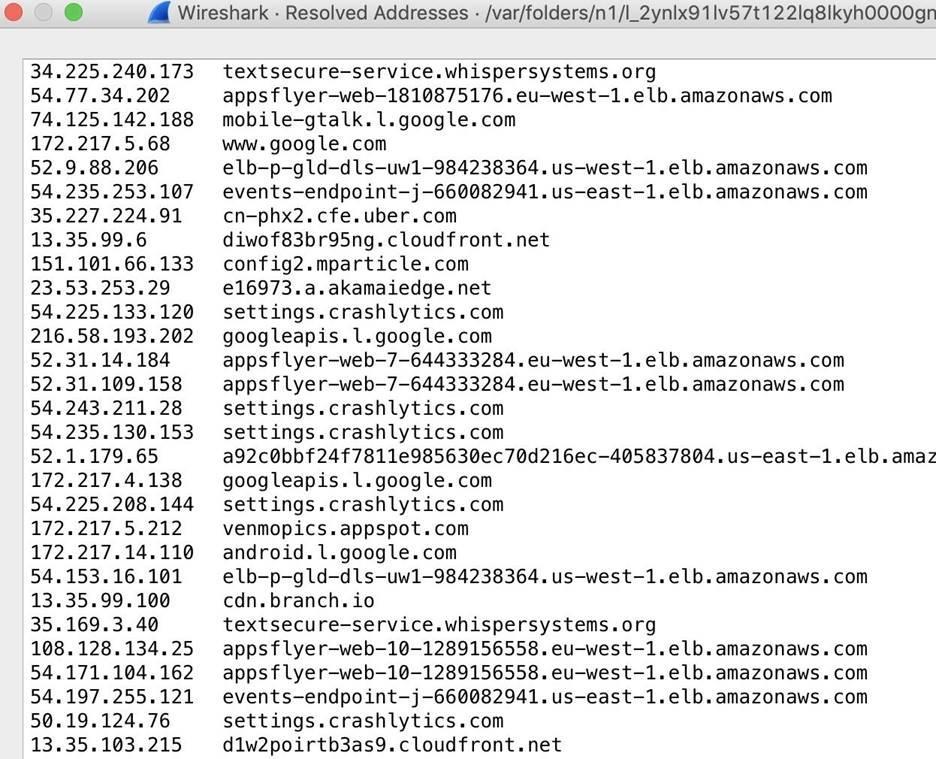

Если мы хотим увидеть всю историю резолвинга, то можем зайти во вкладку «Statistics» и выбрать «Resolved Addresses» для просмотра всех доменов, которые были преобразованы во время перехвата. Здесь должен быть полный список служб, к которым подключалось устройство через запущенные приложения.

Рисунок 16: Список доменов, к которым проходило подключение

Вышеуказанный список позволяет еще быстрее понять, что представляет собой целевое устройство.

Заключение

Этот вид мониторинга может показаться агрессивным, однако имейте ввиду, что ваш провайдер также хранит эти данные в логах и имеет право продавать информацию на сторону. Если вы хотите защититься от слежки подобного рода, начните пользоваться VPN, что позволяет скрыть даже локальный трафик при помощи надежного шифрования. В других местах, где вы, вероятно, можете делать что-то конфиденциальное через ненадежное соединение, используйте сотовую систему передачи данных для предотвращения подобного рода атак.

Надеюсь, это руководство, посвященное перехвату Wi-Fi трафика при помощи Wireshark, вам понравилось.

Большинство абонентов считают, что работа через сотовую сеть достаточно безопасна, ведь крупный оператор связи наверняка позаботился о защите. Увы, на практике в мобильном Интернете есть множество лазеек, дающих широкие возможности для злоумышленников.

Исследователи Positive Technologies обнаружили уязвимости в инфраструктуре сетей мобильной связи, которые позволяют перехватывать GPRS-трафик в открытом виде, подменять данные, блокировать доступ к Интернету, определять местоположение абонента. Под угрозой оказываются не только мобильные телефоны, но и специализированные устройства, подключенные к 2G/3G/4G-сетям с помощью модемов: банкоматы и терминалы оплаты, системы удаленного управления транспортом и промышленным оборудованием, средства телеметрии и мониторинга и т.д.

Операторы сотовой связи, как правило, шифруют трафик GPRS между мобильным терминалом (смартфоном, модемом) и узлом обслуживания абонентов (SGSN) алгоритмами GEA-1/2/3, что осложняет перехват и расшифровку информации. Чтобы обойти это ограничение, злоумышленник может проникнуть в опорную сеть оператора, где данные не защищены механизмами аутентификации. Ахиллесовой пятой являются узлы маршрутизации (или шлюзовые узлы), которые называются GGSN. Их легко обнаружить, в частности, с помощью поисковика Shodan. У проблемных узлов открыты GTP-порты, что позволяет атакующему установить соединение, а затем инкапсулировать в созданный туннель управляющие пакеты GTP. При правильном подборе параметров GGSN воспримет их как пакеты от легитимных устройств сети оператора.

Протокол GTP, описанный выше, никаким образом не должен быть «виден» со стороны Интернета. Но на практике это не так: в Интернете имеется более 207 тысяч устройств по всему земному шару с открытыми GTP-портами. Более полутысячи из них являются компонентами сотовой сети и отвечают на запрос об установлении соединения.

Еще одна возможность для атак связана с тем, что GTP — далеко не единственный протокол управления на найденных узлах. Также встречаются Telnet, FTP, SSH, Web и др. Используя уязвимости в этих интерфейсах (например, стандартные пароли), нарушитель может подключиться к узлу оператора мобильной связи.

Экспериментальный поиск по сайту Shodan выдает несколько уязвимых устройств, в том числе с открытым Telnet и отключенным паролем. Достаточно подключиться к данному устройству и произвести в нем необходимые настройки для того, чтобы оказаться внутри сети оператора в Центральноафриканской Республике.

При этом всякий, кто получил доступ к шлюзовому узлу любого оператора, автоматически получает доступ к сети GRX, которая объединяет всех сотовых операторов и используется для предоставления доступа к Интернету абонентам в роуминге. Воспользовавшись единичной ошибкой в конфигурации на одном устройстве, злоумышленник получает возможность проводить различные атаки на абонентов любого оператора в мире.

Среди множества вариантов использования скомпрометированного пограничного узла следует отметить следующие: отключение абонентов от Интернета или блокировка их доступа к нему; подключение к Интернету под видом другого абонента и за чужой счёт; перехват трафика жертвы и фишинг. Злоумышленник также может определить идентификатор абонента (IMSI) и следить за местоположением абонента по всему миру, пока он не сменит SIM-карту.

Опишем некоторые угрозы более подробно.

Интернет за чужой счет

Цель: исчерпание счета абонента, использование подключения в противозаконных целях.

Вектор атаки: злоумышленник действует через сеть GRX или из сети оператора.

Атака заключается в отправке пакетов «Create PDP context request» с IMSI известного заранее абонента, таким образом происходит подключение к сети с его учетными данным. Ничего не подозревающий абонент получит огромные счета.

Возможно подключение с IMSI несуществующего абонента, так как авторизация абонента происходит на этапе подключения к SGSN, а к GGSN доходят уже «проверенные» соединения. Поскольку SGSN в данном случае скомпрометирован, никакой проверки не проводилось.

Результат: подключение к сети Интернет под видом легитимного абонента.

Перехват данных

Цель: подслушивание трафика жертвы, фишинг.

Вектор атаки: злоумышленник действует через сеть GRX или из сети оператора.

Результат: подслушивание или подмена трафика жертвы, раскрытие конфиденциальной информации.

DNS-туннелирование

Цель: получить нетарифицируемый доступ к Интернету со стороны мобильной станции абонента.

Вектор атаки: злоумышленник — абонент сотовой сети, действует через мобильный телефон.

Давно известная атака, уходящая корнями во времена dial-up, потерявшая смысл при появлении дешевого и быстрого выделенного Интернета. Однако в мобильных сетях находит применение, например, в роуминге, когда цены за мобильный Интернет неоправданно высоки, а скорость передачи данных не так важна (например, для проверки почты).

Суть атаки в том, что некоторые операторы не тарифицируют DNS-трафик, обычно для того, чтобы переадресовать абонента на страницу оператора для пополнения счета. Этим можно воспользоваться — путем отправления специализированных запросов на DNS-сервер; также для этого необходим специализированный узел в интернете, через который будет осуществляться доступ.

Результат: получение нетарифицируемого доступа к сети Интернет за счет оператора сотовой связи.

Подмена DNS на GGSN

Цель: подслушивание трафика жертвы, фишинг.

Вектор атаки: злоумышленник действует через Интернет.

Результат: подслушивание или подмена трафика всех абонентов, сбор конфиденциальных данных, фишинг

Как защититься

Некоторые подобные атаки были бы невозможны при правильной настройке оборудования. Но результаты исследования Positive Technologies говорят о том, что некорректная настройка — отнюдь не редкость в мире телекоммуникационных компаний. Зачастую и производители устройств оставляют включенными некоторые сервисы, которые должны быть отключены на данном оборудовании, что дает нарушителям дополнительные возможности. В связи с большим количество узлов подобный контроль рекомендуется автоматизировать с использованием специализированных средств, таких как MaxPatrol.

В целом, необходимые для защиты от таких атак меры безопасности включают правильную настройку оборудования, использование межсетевых экранов на границах сети GRX и Интернета, использование рекомендаций 3GPP TS 33.210 для настройки безопасности внутри сети PS-Core, мониторинг защищенности периметра, а также выработку безопасных стандартов конфигурации оборудования и периодический контроль соответствия этим стандартам.

Ряд специалистов возлагают надежды на новые стандарты связи, которые включают и новые технологии безопасности. Однако, несмотря на появление таких стандартов (3G, 4G), совсем отказаться от сетей старого поколения (2G) не удастся. Причиной этого являются особенности реализации мобильных сетей, в частности то, что у базовых станций 2G лучше покрытие, а также то, что на их инфраструктуре работают и сети 3G. В стандарте LTE все так же используется протокол GTP, а поэтому необходимые меры по защите будут актуальными в обозримом будущем.

Руководство по настройке захвата пакетов мобильного телефона с помощью Fiddler, Charles и mitmproxy

При написании поискового робота некоторые данные на стороне ПК не могут предоставить нужные нам данные, например Douyin, поэтому нам необходимо ввести данные на мобильном телефоне. Line Grabbing, в настоящее время наиболее часто используемое программное обеспечение для захвата приложений: Fiddler, mitmproxy, Charles, это программное обеспечение должно выполнить соответствующую конфигурацию прокси-сервера перед захватом пакета данных: загрузите, убедитесь, что ПК-терминал и мобильный терминал находятся в одной локальной сети, Загрузка сертификата, настройка порта и т. Д.

Используйте метод настройки прокси-сервера Fiddler

Fiddler захватывает пакеты данных Android / Iphone, Первый шаг - убедиться, что компьютерный терминал, мобильный терминал Fiddler и компьютерный терминал находятся в одной и той же локальной сети. В этом случае Fiddler может захватывать данные мобильного терминала; Локальная сеть - это сеть, к которой подключено два или более устройств и которая имеет один и тот же сегмент IP-сети. Например, ПК и мобильный телефон подключены к одному и тому же Wi-Fi, или компьютер открывает точку доступа и подключение мобильного телефона.

Второй шаг - настроить Fiddler: откройте [Fiddler -> Tools -> options]; затем выберите опцию [Connections]. На рисунке установите порт сервера, который требуется мобильному телефону для подключения к Fiddler (обычно по умолчанию) Следующие параметры [[Разрешить удаленным компьютерам подключаться] (Разрешить удаленным компьютерам подключаться) для проверки.

Следующим шагом является изменение настроек прокси для Wi-Fi на мобильном телефоне; откройте Wi-Fi в соединении, нажмите переключатель прокси ниже, чтобы переключиться в ручной режим, введите ip на стороне компьютера как имя хоста и порт как порт, установленный Fiddler, а затем нажмите OK.

Результат успешной настройки выглядит следующим образом:

Использование метода настройки прокси Charles

Как и в Fiddle, вам необходимо настроить компьютер и мобильный телефон в одной локальной сети; после получения порта Charles вам также необходимо получить IP-адрес компьютера. Метод запроса IP-адреса компьютера: windows + R Введите cmd-карту чтобы открыть командную строку, а затем введите ipconfig, IPv4 - это IP-адрес этого компьютера.

Измените прокси и порт WiFi на мобильном телефоне:

Обратите внимание на друзей, которые используют win10. Лучше всего отключить брандмауэр перед настройкой. После успешной настройки страница Charles будет выглядеть, как показано ниже:

Установите сертификат на компьютер, откройте клиент Charles и выберите меню [«Справка» -> «SSL-прокси» -> «Установить корневой сертификат Charles»]

Следуйте инструкциям по установке;

Выбирая место хранения сертификата, просто выберите [Личное]. Вообще говоря, выбирается второй вариант.

Затем настройте SSL для получения доменного имени: Выберите [«Прокси» -> «Настройки проксирования SSL»], включите опцию [Включить проксирование SSL], выберите опцию добавления, конфигурация местоположения Чарльза поддерживает подстановочные знаки, поэтому установка «*» в Хосте может использоваться для представления всех доменные имена, порт писать не нужно.

Позже, если вы настроите указанное доменное имя, порт здесь может быть установлен на 443, чтобы вы могли захватывать данные указанного доменного имени;

Чтобы установить сертификат SSL на мобильный телефон, откройте клиент Charles и нажмите [«Справка» -> «Прокси SSL» -> «Установить корневой сертификат Charles на мобильное устройство или удаленный браузер»],

Появится следующая страница, что означает, что вы можете настроить прокси на своем мобильном телефоне: 192.168.2.173:1111, что означает, что мобильный терминал и ПК-терминал находятся в одной локальной сети, а затем использовать мобильный браузер. для доступа к chls.pro/ssl:

После успешной загрузки его необходимо установить локально на мобильный телефон. Вот как пример Redmi. При установке сертификата безопасности на мобильный телефон Xiaomi необходимо заранее установить пароль разблокировки, иначе установка не будет Работа.

Соответствующая конфигурация перехвата принимающего пакета mitmproxy

mitmproxy также имеет два связанных компонента. Один из них - mitmdump, интерфейс командной строки mitmproxy. С его помощью мы можем подключаться к скриптам Python и реализовывать пост-мониторинг в Python. Другой - mitmweb, веб-программа, открывающая веб-страницу мониторинга.Мы можем четко наблюдать запросы, захваченные mitmproxy. Вот демонстрация с окнами в качестве примера.

Здесь вы можете напрямую получить порт mitmproxy как 8080. Второй шаг такой же, как у Charles. Убедитесь, что мобильный телефон и компьютер находятся в одной локальной сети. IP-адрес компьютера получается таким же образом. как у Чарльза. После успешной настройки mitmdump выглядит следующим образом:

Чрезмерно активные действия в радиочастотном спектре требуют специального допуска и лицензирования; игнорируя данный факт, ты автоматически попадаешь в категорию «плохих парней» (подробности — здесь).

Что такое IMSI-перехватчик?

Это такое устройство (размером с чемодан или даже всего лишь с телефон), которое использует конструктивную особенность мобильников — отдавать предпочтение той сотовой вышке, чей сигнал наиболее сильный (чтобы максимизировать качество сигнала и минимизировать собственное энергопотребление). Кроме того, в сетях GSM (2G) только мобильник должен проходить процедуру аутентификации (от сотовой вышки этого не требуется), и поэтому его легко ввести в заблуждение, в том числе чтобы отключить на нем шифрование данных. С другой стороны, универсальная система мобильной связи UMTS (3G) требует двусторонней аутентификации; однако ее можно обойти, используя режим совместимости GSM, присутствующий в большинстве сетей. Сети 2G по-прежнему широко распространены — операторы используют GSM в качестве резервной сети в тех местах, где UMTS недоступна. Более глубокие технические подробности IMSI-перехвата доступны в отчете научно-исследовательского центра SBA Research. Еще одно содержательное описание, ставшее настольным документом современных киберконтрразведчиков, — это статья «Ваш секретный скат, больше вовсе не секретный», опубликованная осенью 2014 года в Harvard Journal of Law & Technology.

Когда появились первые IMSI-перехватчики?

Первые IMSI-перехватчики появились еще в 1993 году и были большими, тяжелыми и дорогими. «Да здравствуют отечественные микросхемы — с четырнадцатью ножками. и четырьмя ручками». Изготовителей таких перехватчиков можно было пересчитать по пальцам, а высокая стоимость ограничивала круг пользователей — исключительно государственными учреждениями. Однако сейчас они становятся все более дешевыми и все менее громоздкими. Например, Крис Пейдж построил IMSI-перехватчик всего за 1500 долларов и представил его на конференции DEF CON еще в 2010 году. Его версия состоит из программируемого радио и бесплатного программного обеспечения с открытым исходным кодом: GNU Radio, OpenBTS, Asterisk. Вся необходимая разработчику информация находится в открытом доступе. А в середине 2016 года хакер Evilsocket предложил свою версию портативного IMSI-перехватчика всего за 600 долларов.

Как IMSI-перехватчики монополизируют доступ к мобильнику?

- Обманывают твой мобильник, заставляя его думать, что это единственное доступное соединение.

- Настраиваются таким образом, что без посредничества IMSI-перехватчика ты не можешь сделать вызов.

- Подробнее о монополизации читай в публикации научно-исследовательского центра SBA Research: IMSI-Catch Me If You Can: IMSI-Catcher-Catchers.

Ассортимент продаваемых перехватчиков вызывает уважение. А что насчет кустарных поделок?

- Сегодня (в 2017 году) предприимчивые технические специалисты изготавливают IMSI-перехватчики, пользуясь доступными в открытой продаже высокотехнологичными коробочными компонентами и мощной радиоантенной, и затрачивают при этом не больше 600 долларов (см. версию IMSI-перехватчика хакера Evilsocket). Это что касается стабильных IMSI-перехватчиков. Но есть и экспериментальные, более дешевые, которые работают нестабильно. Например, в 2013 году на конференции Black Hat была представлена версия нестабильного IMSI-перехватчика, общая стоимость аппаратных компонентов которого составила 250 долларов. Сегодня подобная реализация обошлась бы еще дешевле.

- Если вдобавок учесть, что современная западная высокотехнологичная военная техника имеет открытую архитектуру аппаратного обеспечения и открытый код программного обеспечения (это сегодня обязательное условие, чтобы обеспечить совместимость разрабатываемых для военных нужд программно-аппаратных систем), — у разработчиков, заинтересованных в изготовлении IMSI-перехватчиков, есть все козыри для этого. Об этой современной тенденции военного хай-тека можно почитать в журнале Leading Edge (см. статью «Преимущества SoS-интеграции», опубликованную в февральском выпуске журнала за 2013 год). Не говоря уже о том, что недавно Министерство обороны США выразило свою готовность заплатить 25 миллионов долларов подрядчику, который разработает эффективную систему для радиоидентификации (см. апрельский выпуск ежемесячного журнала Military Aerospace, 2017). Одно из основных требований, предъявляемых к этой системе, — должны быть открытыми ее архитектура и компоненты, из которых она будет состоять. Таким образом, открытость архитектуры — это сегодня обязательное условие совместимости разрабатываемых для военных нужд программно-аппаратных систем.

- Поэтому изготовителям IMSI-перехватчиков даже большой технической квалификацией обладать не нужно — нужно только уметь подобрать комбинацию уже существующих решений и поместить их в одну коробку.

- Кроме того, современная — дешевеющая непомерными темпами — микроэлектроника позволяет вместить свою кустарную поделку не только в одну коробку, но даже (!) в один чип (см. описание концепции SoC) и даже более того — настроить внутричиповую беспроводную сеть (см. описание концепции NoC по той же ссылке), которая приходит на смену традиционным шинам передачи данных. Что уж говорить об IMSI-перехватчиках, когда в открытом доступе сегодня можно найти даже технические подробности об аппаратных и программных компонентах суперсовременного американского истребителя F-35.

Могу ли я стать жертвой «случайного перехвата»?

Вполне возможно. Имитируя сотовую вышку, IMSI-перехватчики прослушивают весь локальный трафик — куда в числе прочего попадают и разговоры невинных прохожих (читай «откровения старшей сестры Большого Брата»). И это любимый аргумент «адвокатов неприкосновенности частной жизни», выступающих против использования IMSI-перехватчиков силовыми структурами, которые применяют это высокотехнологичное оборудование для выслеживания преступников.

Как IMSI-перехватчик может отслеживать мои перемещения?

- Чаще всего IMSI-перехватчики, используемые местными силовыми структурами, применяются для трассировки.

- Зная IMSI целевого мобильника, оператор может запрограммировать IMSI-перехватчик, чтобы он связывался с целевым мобильником, когда тот находится в пределах досягаемости.

- После подключения оператор использует процесс картографирования радиочастот, чтобы выяснить направление цели.

Могут ли они слушать мои звонки?

- Это зависит от используемого IMSI-перехватчика. Перехватчики с базовой функциональностью просто фиксируют: «в таком-то месте находится такой-то мобильник».

- Для прослушивания разговоров IMSI-перехватчику требуется дополнительный набор функций, которые производители встраивают за дополнительную плату.

- 2G-вызовы прослушиваются легко. IMSI-перехватчики для них доступны уже более десяти лет.

- Стоимость IMSI-перехватчика зависит от количества каналов, рабочего диапазона, типа шифрования, скорости кодирования/декодирования сигнала и от того, какие радиоинтерфейсы должны быть охвачены.

Продолжение доступно только участникам

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Читайте также: