Поиск по mac адресу huawei

Обновлено: 19.09.2024

Рассмотрим способы геолокации беспроводных точек доступа по их MAC-адресу, который также называют BSSID.

Вариантов и сервисов, на самом деле, очень много. Я покажу два способа:

- как показать точку доступа Wi-Fi на карте

- как получить координаты беспроводной точки доступа

Как найти расположение точки доступа Wi-Fi на карте

Первый вариант — это использование сервиса 3WiFi — у него много интересных функций, смотрите статью « Сервис 3WiFi: пароли от точек доступа Wi-Fi ».

Чтобы найти расположение интересующей вас точки доступа, перейдите на вкладку «Поиск». Есть несколько вариантов поиска — если у вас есть BSSID / MAC, то введите соответствующее значение в это поле — результаты будут самыми точными.

Если у вас есть только имя беспроводной точки доступа, то введите его в поле «ESSID / Имя» - в зависимости от имени, результатов может быть довольно много.

К примеру, меня интересует расположение Точки Доступа Wi-Fi с BSSID 1422

Мы видим координаты этой ТД, а при клике на значок карты, мы увидим, в каком городе, на какой улице и в каком доме эта Wi-Fi сеть:

Как найти координаты точки доступа

Предыдущий способ удобен для обычных пользователей, теперь рассмотрим вариант для программистов, если вы хотите добавить геолокацию Wi-Fi точек доступа в свою программу. Также этот вариант подойдёт в качестве альтернативы для всех, поскольку используется другая база данных — если вы не нашли ТД в 3WiFi, то есть шанс найти её здесь.

Чтобы получить информацию, откройте в браузере (или с помощью cURL) ссылку вида:

Где вместо MAC-АДРЕС укажите интересующий вас BSSID / MAC. Например, я хочу узнать про C848, тогда открываю следующую ссылку:

При добавлении записей в таблицу MAC-адресов порт, указанный параметром интерфейса в команде, должен принадлежать к VLAN, указанной параметром vlan, в противном случае добавление не будет выполнено.

Если VLAN, указанная параметром vlan, является динамической VLAN, после добавления статического MAC-адреса она автоматически станет статической VLAN.

② Добавить запись в таблицу MAC-адресов в представлении порта Ethernet.

При добавлении записи в таблицу MAC-адресов текущий порт должен принадлежать VLAN, указанной параметром vlan в команде, в противном случае добавление завершится неудачно;

Если VLAN, указанная параметром vlan, является динамической VLAN, после добавления статического MAC-адреса она автоматически станет статической VLAN.

Примечание: По умолчанию время устаревания записей таблицы MAC-адресов составляет 300 секунд.Если используется параметр no-ageing, это означает, что записи таблицы MAC-адресов не будут устаревать.

③ Конфигурация времени устаревания MAC-адреса действует для всех портов, но функция устаревания адреса работает только с динамическими (изученными или настраиваемыми пользователем) записями MAC-адресов.

Примечание. По умолчанию нет ограничений на количество MAC-адресов, полученных портом. И наоборот, если для порта включены функции аутентификации MAC-адреса и безопасности порта, вы не можете настроить максимальное количество MAC-адресов, полученных для порта.

10. Конфигурация GVRP.

11. Конфигурация DLDP.

① Когда оптоволокно перекрестно, два или три порта могут находиться в отключенном состоянии, а остальные порты находятся в неактивном состоянии.

② Когда один конец оптического волокна подключен правильно, а другой конец не подключен:

Если рабочий режим DLDP нормальный, то конечный приемный световой сигнал находится в состоянии объявления, а конечный, не получающий световой сигнал, находится в неактивном состоянии.

Если рабочий режим DLDP является улучшенным, индикатор на конце приема находится в состоянии «Отключено», а конец, не получающий свет, находится в состоянии «Неактивно».

③ Команда dldp reset может сбросить статус DLDP всех портов в глобальном масштабе, а также может повторно зарядить статус DLDP порта под интерфейсом.

12. Конфигурация изоляции порта.

① С помощью функции изоляции портов пользователи могут добавлять порты, которыми необходимо управлять, в группу изоляции, чтобы реализовать изоляцию данных второго и третьего уровня между портами в группе изоляции, что улучшает Для повышения безопасности сети он также предоставляет пользователям гибкое сетевое решение.

② После настройки группы изоляции не могут обмениваться данными только пакеты между портами в группе изоляции.Связь между портами в группе изоляции и портами за пределами группы изоляции не будет затронута.

③ Функция изоляции порта не имеет ничего общего с VLAN, к которой принадлежит порт Ethernet.

④ Когда порт в группе агрегации присоединяется к группе изоляции или покидает ее, другие порты в той же группе агрегации на этом устройстве автоматически присоединяются или покидают группу изоляции.

⑤ Для группы портов, которые одновременно входят в группу агрегации и группу изоляции, когда один из портов покидает группу агрегации, другие порты не будут затронуты, то есть другие порты останутся в исходном состоянии. В группе агрегации и исходной группе изоляции.

⑥ Если порты в группе агрегации принадлежат к группе изоляции одновременно, когда группа агрегации удаляется непосредственно в системном представлении, порты в группе агрегации по-прежнему будут в группе изоляции в.

⑦ Когда порт в группе изоляции присоединяется к группе агрегации, все порты в группе агрегации автоматически добавляются в группу изоляции.

13. Конфигурация безопасности порта.

Привяжите MAC-адрес и IP-адрес узла 1 к порту Ethernet1 / 0/1.

Конфигурация привязки на некоторых переключателях отличается

② Включите переключатель отладочной информации функции BFD на Qw_A.

③ На Qw_A вы можете включить переключатель отладочной информации функции BFD, отключить связь между Hub и Qw_B и проверить результат конфигурации. Результат проверки показывает, что

④ Qw_A может быстро определить изменение связи между Qw_A и Qw_B.

Инкапсулируйте пакеты из VLAN 10 с помощью внешнего тега с идентификатором VLAN ID 1000.

Инкапсулируйте пакеты из VLAN 20 с помощью внешнего тега с идентификатором VLAN 2000.

Настройте базовую функцию QinQ порта для инкапсуляции пакетов из VLAN 10 с помощью внешнего тега с идентификатором VLAN ID 1000.

Настройте порт как магистральный и разрешите прохождение пакетов от VLAN1000 и VLAN2000.

Для связи с устройствами в общедоступной сети значение TPID, используемое при настройке порта для добавления внешнего тега, равно 0x8200.

Настройте порт как магистральный и разрешите прохождение пакетов от VLAN1000 и VLAN2000.

Для связи с устройствами в общедоступной сети значение TPID, используемое при настройке порта для добавления внешнего тега, равно 0x8200.

Настройте базовую функцию QinQ порта и инкапсулируйте пакеты из VLAN 20 с помощью внешнего тега с идентификатором VLAN 2000.

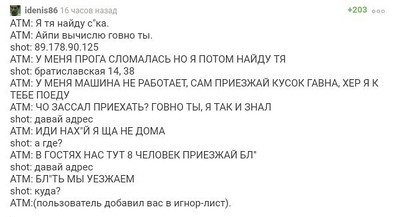

Сегодня мы будем вычислять местоположение человека с помощью BSSID, зная его MAC-адрес Wi-Fi.

Самое сложно в этом деле, это узнать MAC-адрес Wi-Fi человека. Можно использовать социальную инженерию, но это зависит от вашего красноречия.

В адресной строке ищем wifinetworks= и вписываем наш mac-адрес без двоеточий.

Так чтобы получилось wifinetworks=6A285D7B78D8 .Жмём enter и получаем эту страницу:

Строка <coordinates latitude="59.1312675" longitude="37.8965149" координаты mac-адреса. Заходим в google карты и пишем в поиске

И мы получаем местонахождение нашего человека

Теперь можно смело говорить: "Я тебя по mac-адресу вычислю".

P.S Я не писатель

P.P.S За ошибки не бейте

P.P.P.S Надеюсь пост под тему сообщества

Информационная безопасность

1.2K постов 22.7K подписчиков

Правила сообщества

Обязательно к прочтению для авторов:

1. Если вы добавляете пост, утверждающий об утечке данных или наличии дыр в системе, предоставьте ссылку на источники или технически подкованное расследование. Посты из разряда "Какой-то банк слил данные, потому что мне звонили мошенники" будут выноситься в общую ленту.

2. Все вопросы "Как обезопасить сервер\приложение\устройство" - в лигу "Компьютер это просто".

Обязательно к прочтению для всех:

Добавление ссылки разрешено если она не содержит описание коммерческих (платных) продуктов и/или идентификаторов для отслеживания перехода и для доступа не нужен пароль или оплата в т.ч. интернет-ресурсы, каналы (от 3-х тематических видео), блоги, группы, сообщества, СМИ и т.д.

Запрещены политические holy wars.

По решению модератора или администратора сообщества пользователь будет забанен за:

1. Флуд и оскорбление пользователя, в т.ч. провокация спора, флуда, холивара (высказывание без аргументации о конкретной применимости конкретного решения в конкретной ситуации), требование уже данного ответа, распространение сведений порочащих честь и репутацию, принижающих квалификацию оппонента, переходы на личности.

2. Публикацию поста/комментария не соответствующего тематике сообщества, в том числе обсуждение администраторов и модераторов сообщества, для этого есть специальное сообщество.

3. За обвинение в киберпреступной деятельности.

4. За нарушение прочих Правил Пикабу.

Я может сейчас херню скажу, но мы ведь находим местоположение wifi роутера с точностью до 100 метров? Так я с помощью телефона, по уровню сигнала, прям к роутеру подойду, с точностью до 10 метров)))

Узнать мак адрес с помощью социальной инженерии? Проще реальный адрес так же выведать

<error code="6">Not found</error>

Назвать метод API багом - это сильно )

но чтобы отсканить мак адрес надо находиться с этим человеком в этом же сегменте вайфая :)

можно конечно вьебать скрипты на стрfничку, которые будут собирать инфу о компе. но это задача не для переругивающихся ботов :)

Был забавный случай на эту тему. Я вернулся в контору из командировки в глухую сибирскую деревушку. Но тут ко мне подбегает сотрудник и говорит, что я умудрился привести с собой эту самую деревушку, так как его смартфон определяет своё местоположение в Сибири, причём даже точно указывает на моё место проживания там. Долго думали, как такое возможно. Оказалось, всё просто: в командировке я раздавал мобильный интернет, умнофоны проходящих людей зафиксировали адрес моей точки и отправили его Яндексу. Когда же я включил хотспот уже в конторе, телефон моего коллеги увидел эту точку и опираясь на базу яндекса, решил, что он (а заодно и сам коллега) в Сибири.

Как это работает? Люди с яндекс картами ходили к Вашем районе и закэшировали MAC-адрес вашего роутера. И да, Большой Брат следит за вами.

чего-то я не пойму, вы тут ищете по маку точки доступа или по маку мобильного устройства?

Если я вижу все мак адреса сотовых телефонов сотрудников в юбнт контроллере, я что, могу их всех отслеживать? Кстати,если мак адрес вафли можно достать в поле действия вафли,то зачем вычислять местоположение?Или может кто-нибудь рассказать про другие методы получения мака?

статья из разряда “посмотри на доме адрес и по адресу узнай его положение в гуглмапс”.

наверное логично было бы расказать про более адекватные способы получения мака в случае неизвестности местонахождения точки.

Метод, описанный в статье, неактуален в 2021 году, т.к. этот сервер Яндекса был отключён в конце 2020 года.

Действие вафли 20-50 метров. Точность гпс 100м. Проще пройтись и визуально поискатьА "наоборот" есть у кого? По диапазону координат найти мак-адреса этих мест

Не посвятите ли случаем, как это работает?

arp -a с помощью этой команды можно узнать BSSD WiFi

Тоесть получается как? Меня можно найти по роутеру? Или им для этого нужно знать мой МАС,и если так то где они могут его взять? а если мне вафлю через мобилу( точку доступа ) раскинули? Ответьте пожалуйста!

до сих пор работает. Прогнал маки, сработал только от роутера. От телефона не попробовал. Видимо правильно говорят, находит маки от точек доступа. Для более быстрого определения места на карте при последующих подключениях.

по маку От модема место не определил - not found. видимо только маки от точек подходят.

у нас точки доступа воруют.. так вот 5 человек уже попались)

не ручаюсь за верность, но видимо яндекс как то периодически сканирует роутеры. Мне показало адрес где роутер стоял 2 недели назад

P.S фото из гугла, даже не ищите местоположение

Верни мой 2007, я тебя по IP вычислю!!

Я чёт не пойму, люди, вас не смущает что в мире одинаковых мак адресов тонна?! И подменить их не составляет труда.

Защищаться то, проще простого. У меня на двери NFC метка, прошёл мимо - вафля вырубилась.А нахрена она в городе? Батарею выжирать? Один хрен почти все вафли запоролены и в целом, редкие, сигнал слабый.

очень сложно, узнать мак адрес, а зачем он вам вообще, ни проще ли узнать пароль от гугл акк по средством той же инженерии, затем установить человеку любой продукт антивирусный к примеру 360TS, и всё вы будете со своего устройства отслеживать все его перемещения, даже если вайфай не включен, но есть интернет+GPS. Если вы думаете, что без прикосновения пальца, установить что либо на смарфон не возможно, вы глубоко ошибаетесь, то что ваша жертва увидит у себя абсолютно ликвидный антивирус которого вчера не замечал, да он даже не обратит на это особого внимания, всё много кратно упрощается если подобный продукт вообще уже присутствует на смартфоне, в таком случае вам нужно брутануть только пароль самого антивира.

Распространенные команды, используемые при работе с коммутатором

Команды для просмотра информации

display current-configuration interface ethernet0/0/8 позволяет отобразить текущую конфигурацию для определенного интерфейса, например

Если в команде не был указан конкретный интерфейс, то команда отобразит информацию обо всех интерфейсах на коммутаторе.

Просмотр информации абонентского интерфейса

В домовых сетях для связи между коммутаторами используются гигабитные порты. Просмотр информации UPLINK интерфейса.

При указании номера интерфейса команда покажет информацию о мак-адресах на конкретно заданном интерфейсе, например:

Отбор данных по заданному признаку осуществляется с помощью include. Например, нам необходимо найти порт на коммутаторе, зная только мак-адрес оборудования. В этом случае нам поможет следующая команда:

Результат отработки команды показывает, что нужный нам мак-адрес 1caf-f762-b607 находится на 2 порту коммутатора.

Описание (description) можно изменить на свое. Это очень важно и позволяет прописать необходимую служебную информацию, например

Если необходимо найти ARP запись, зная мак-адрес устройства, то можно использовать фильтр как показано ниже:

Позволяет проверить загрузку канала и выявить рост ошибок

Команды для управления интерфейсами

Команды работают в режиме system

Включение административной блокировки

После данной команды информация о состоянии интерфейса будет выглядеть следующим образом

Для просмотра логов конкретного порта необходимо набрать следующую команду:

Команды для настройки VLAN

Для создания VLAN используется команда vlan

Например:

Настройка VLAN для access порта

[huawei-GigabitEthernet0/0/1] port link-type access

После указываем номер VLAN (по умолчанию на порту используется VLAN-ID 1)

[huawei-GigabitEthernet0/0/1] port default vlan

Настройка VLAN для trunk порта

[huawei-GigabitEthernet0/0/1] port link-type trunk

Добавляем номера VLAN в trunk через пробел или диапазон.

[huawei-GigabitEthernet0/0/1] port trunk allow-pass vlan

Настройка VLAN для hybrid порта

[huawei-GigabitEthernet0/0/1] port link-type hybrid

Добавляем номера тегированных VLAN.

[huawei-GigabitEthernet0/0/1] port hybrid tagged vlan

Добавляем номера нетегированных VLAN.

[huawei-GigabitEthernet0/0/1] port hybrid untagged vlan

Добавляем PVID для нетегированной VLAN, по умолчанию используется PVID = 1

Читайте также: