Эта сеть блокирует защищенный трафик dns iphone

Обновлено: 19.09.2024

Вчера мир наконец увидел iOS 14, в которой есть несколько интересных обновлений, но мы хотели бы, в частности, упомянуть одну особенность:

DNS-трафик теперь может быть зашифрован, чтобы ваши DNS-запросы не были видны провайдерам и всем остальным, наблюдающим за вашим сетевым трафиком.

Почему это важно?

Как настроить шифрование AdGuard DNS: 3 шага

Шаг 1. Настройка профиля

Для начала вам нужно настроить DNS-профиль AdGuard.

У нас есть профили для всех конфигураций AdGuard DNS. Обратите внимание, что можно настроить все три и переключаться между ними.

Просто откройте эту страницу в Safari на вашем устройстве iOS и перейдите по одной из ссылок ниже:

-

— блокирует рекламу, трекинг, вредоносные и фишинговые сайты. — делает то же самое, что AdGuard DNS, но также блокирует сайты для взрослых, включает «безопасный поиск» в поисковых системах и режим YouTube Kids (!). — ничего не блокирует и не цензурирует. Используйте его, если вам нужен просто быстрый DNS-сервис без логов.

Шаг 1. Загрузка и установка

После загрузки профиля перейдите в раздел Настройки. Там вы увидите вкладку Профиль загружен:

Нажмите на неё и проверьте данные профиля, а затем нажмите Установить:

Шаг 3. Настройка и тестирование

Вы можете управлять установленными профилями DNS в настройках вашего устройства. Перейдите в раздел Настройки —> Основные —> VPN и сеть —> DNS. Там вы найдёте все установленные DNS-серверы и сможете переключаться с одного на другой.

Чтобы проверить, правильно ли работают настройки, перейдите по этой ссылке на тестовую страницу AdGuard и убедитесь, что AdGuard DNS обнаружен.

AdGuard DNS запущен, всё в порядке!

Имейте в виду, что если вы используете блокировщик рекламы AdGuard или приложение AdGuard VPN, то выбранный там DNS-сервер получит предпочтение.

Разница с приложением AdGuard

По сравнению с приложением AdGuard, у AdGuard DNS есть несколько существенных недостатков: вы не можете видеть, какие именно запросы отправляют приложения на вашем устройстве, использовать DNS-фильтрацию и вручную управлять тем, какие серверы блокировать, а к каким разрешать доступ.

В AdGuard для iOS можно отслеживать DNS-активность вашего телефона

Но в любом случае это очень простой способ начать использовать зашифрованный DNS-протокол. Дополнительное преимущество описанного метода в том, что он является родным для операционной системы. В следующей версии AdGuard для iOS мы обязательно добавим опцию настройки DNS-серверов с помощью этого механизма.

Когда приложение пытается получить доступ к веб-ресурсу, система создает DNS-запрос для преобразования доменного имени в IP-адрес. Как правило, этот запрос отправляется через DNS-сервер, настроенный в локальной сети. Один из рисков безопасности связан с тем, что запросы проходят по незашифрованному UDP-каналу. На практике это означает, что другие устройства могут не только видеть ваши запросы, но и взаимодействовать с ними и даже подменять ответы. Еще одна проблема заключается в доверии к DNS-резольверу в локальной сети. Например, если вы подключились к общедоступной Wi-Fi сети, то вашу Интернет-активность можно отследить или заблокировать.

Насколько шифрование DNS улучшает ситуацию? Использование защищенных протоколов позволяет обезопасить ваши DNS-запросы и DNS-ответы.

Если вы не доверяете сети, к которой подключены, то вы можете отправлять запросы на надежный DNS-сервер.

Как настроить AdGuard DNS в iOS 14

Настройка профиля

Просто откройте одну из следующих страниц в Safari на мобильном устройстве iOS:

AdGuard DNS

-

– блокировка рекламы, отслеживания, вредоносных сайтов и фишинга. – выполняет те же защитные функции, что и профиль AdGuard DNS и дополнительно блокирует сайты для взрослых, включает безопасный поиск в поисковиках и режим YouTube Kids. – без фильтрации контента и блокировок. Подходит, если вам нужен быстрый DNS-сервер без регистрации активности.

Comss.one DNS

-

– блокировка рекламы, отслеживания, вредоносных и фишинговых сайтов (основные серверы). – блокировка рекламы, отслеживания, вредоносных и фишинговых сайтов серверы для Сибири и Дальнего Востока.

После загрузки профиля перейдите в секцию Настройки. Там будет вкладка Профиль загружен.

Выберите эту опцию, просмотрите данные профиля и нажмите Установить.

Управлять профилями DNS можно в разделе Настройки > VPN и сеть > DNS. Вы можете переключаться между доступными профилями.

Чтобы проверить работу AdGuard DNS , перейдите на тестовую страницу AdGuard и убедитесь, что AdGuard DNS обнаружен.

Проверить работу Comss.one DNS можно с помощью сервиса DNS Leak Test (нажмите кнопку Extended test). Убедитесь, что все найденные DNS-серверы относятся к Comss.one DNS.

Если вы используете приложения AdGuard VPN или Adguard для iOS, то в приоритетном порядке будет использоваться настроенный в них DNS-сервер.

По сравнению с приложением AdGuard, у AdGuard DNS и Comss.one DNS есть несколько недостатков. Так вы не видите, какие именно запросы совершают установленные на устройстве приложения. Вы также не сможете использовать DNS-фильтрацию и вручную задавать, какие серверы нужно заблокировать, а какие разрешить.

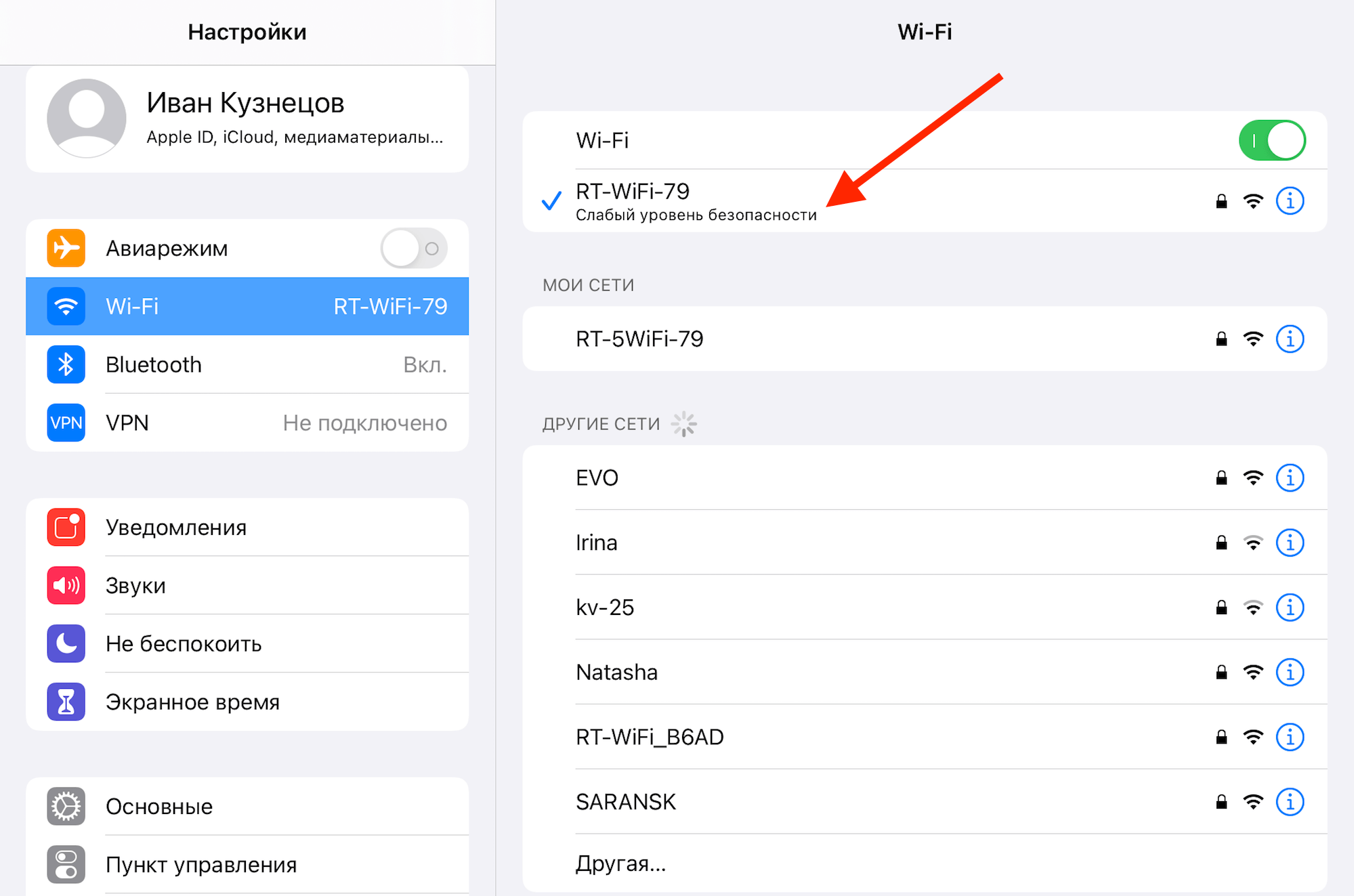

Несмотря на то что, на первый взгляд, все обновления iOS практически не меняют исходную логику управления, очень часто компания добавляет в ОС новые функции или механизмы, которые если не пугают нас, то по крайней мере вводят в некоторое заблуждение. Для меня таким нововведением стало предупреждение о небезопасности моей домашней сети Wi-Fi, которое появилось на всех устройствах с iOS 14. Я больше чем уверен, что вы либо уже заметили то же самое, что и я, либо заметите в будущем. Поэтому предлагаю вместе разобраться, что это за уведомление и как его убрать.

iOS 14 стала предупреждать о небеяопасности используемого Wi-Fi-подключения

Шифрование Wi-Fi

Вот такое уведомление вы наверняка увидели после обновления до iOS 14

Как вы, вероятно, понимаете, шифрование в Wi-Fi-роутерах применяется для защиты вашего интернет-трафика от постороннего вмешательства. Благодаря этому удаётся исключить вероятность перехвата, сохранения или изменения трафика третьими лицами. Ведь в отсутствие шифрования тот, кому удастся нарушить безопасность вашего соединения с маршрутизатором, сможет просмотреть всю историю ваших поисковых запросов в браузере, увидеть сайты, которые вы посещали, проанализировать приложения, которые запускали, и вообще получить о вас максимум данных, в том числе вашу геопозицию.

Для защиты трафика от перехвата используются специальные протоколы шифрования. Самыми известными считаются:

Протоколы располагаются в порядке возрастания их надёжности. То есть WPA2 – это самый небезопасный из возможных, а WPA3 – самый безопасный. Есть ещё промежуточные варианты, которые являются компромиссными, но зачастую приходится использовать именно их, потому что роутеры многих пользователей банально не поддерживают самые продвинутые стандарты защиты.

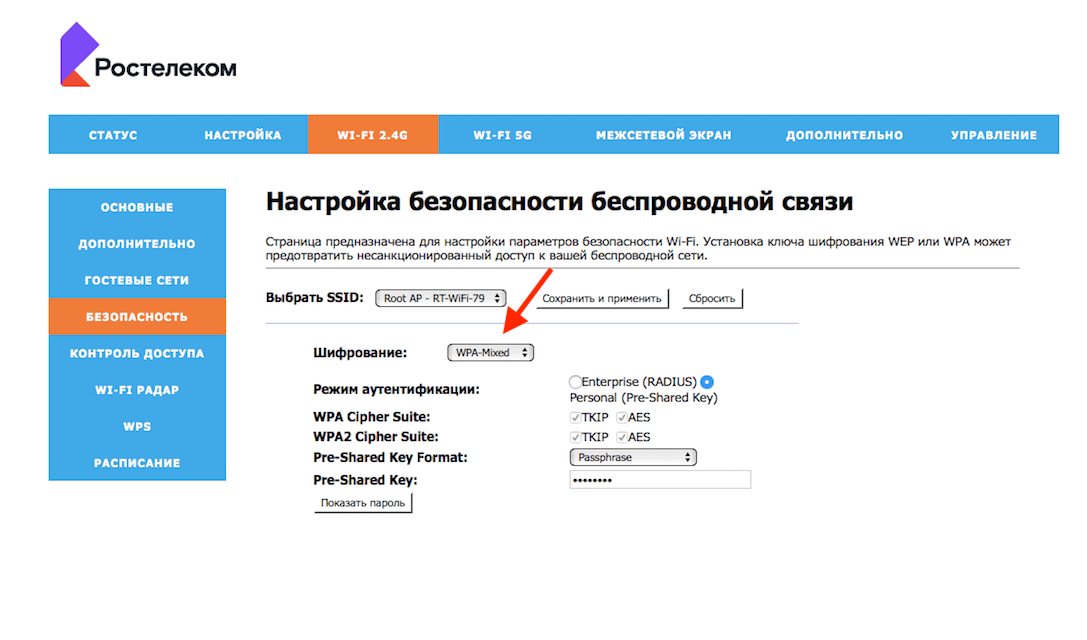

Как изменить шифрование Wi-Fi

Переключиться на более надёжный протокол шифрования данных несложно, но я настоятельно не рекомендую следовать инструкции ниже, если вы не уверены в своих способностях в случае чего вернуть всё как было.

- Введите в строке браузера адрес 192.168.0.0 или 192.168.0.1;

- В полях логин/пароль введите admin/admin или перепишите данные авторизации с задней части вашего роутера;

Переключить протокол шифрования можно в настройках роутера

- Выберите диапазон (2,4 ГГц или 5 ГГц), а затем откройте раздел «Безопасность»;

Протокол WPA3 доступен не всем из-за ограничений ПО роутеров

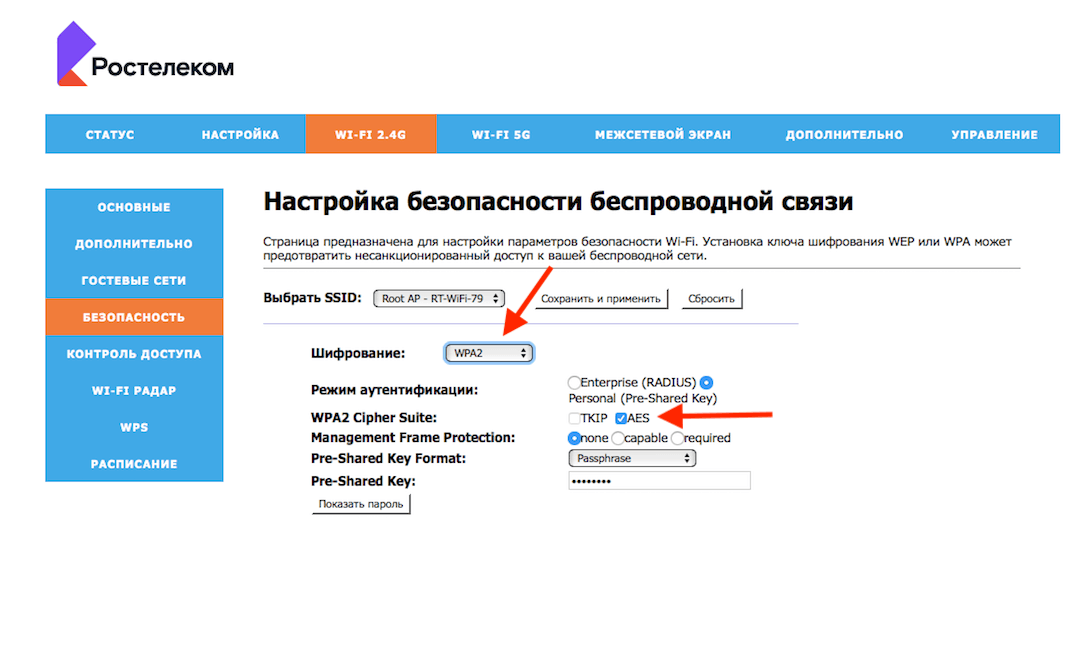

- Во вкладке «Шифрование» выберите WPA2 AES или WPA3 и сохраните настройки;

- Для надёжности перезагрузите роутер, чтобы изменения вступили в силу.

Что такое ключ восстановления в iOS 14, как его включить и как он работает

Как видно на скриншотах, мой роутер не поддерживает протокол шифрования WPA3, но зато поддерживает WPA2 AES. Это второй по счёту самый надёжный вариант для защиты интернет-трафика, поэтому можете включать его и не переживать за сохранность своих данных.

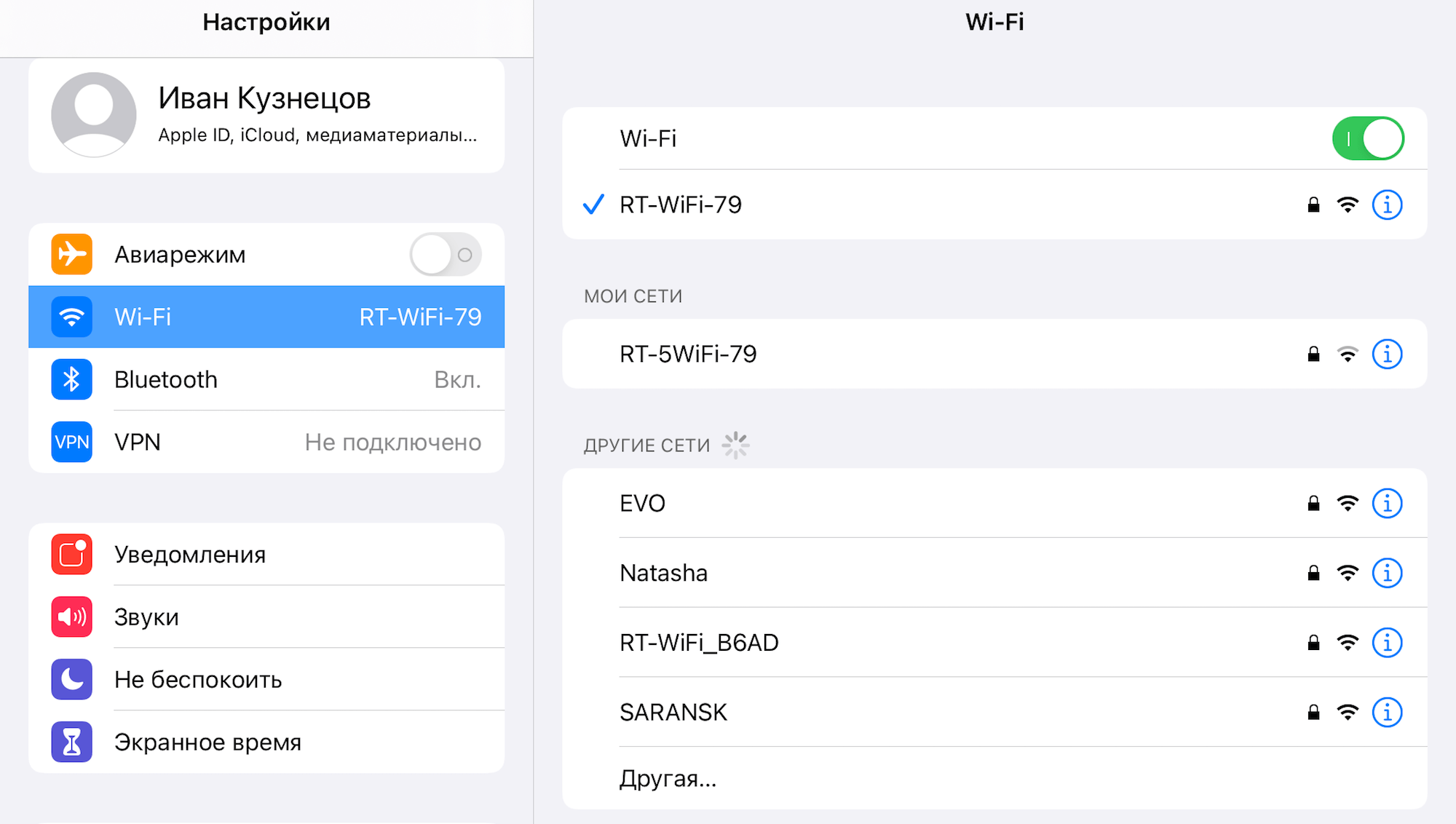

Уведомление пропало после переключения протокола шифрования

Во всяком случае, как только я переключил протокол на более безопасный уведомление о небезопасности моего Wi-Fi-подключения пропало. Но поскольку я в качестве эксперимента изменил его только на диапазоне 2,4 ГГц и не менял на 5 Ггц, то во втором случае уведомление осталось.

Tp-Link Archer C80 – обсуждение

wifirouter: 2.4GHz(600Mbit\s) - 5GHz(1300Mbit\s) + 5•1Gbit\s

Порты Ethernet

1 х порт WAN 10/100/1000 Мбит/с;

4 х порта LAN 10/100/1000 Мбит/с.

БЕСПРОВОДНОЕ ВЕЩАНИЕ

Стандарты Wi-Fi 5(АС)

IEEE 802.11ac/n/a 5 ГГц

IEEE 802.11n/b/g 2,4 ГГц

Скорость Wi-Fi AC1900

5 ГГц: 1300 Мбит/с (802.11ac)(чип MT7762N)

2,4 ГГц: 600 Мбит/с (802.11n)(чип MT7761N)

АППАРАТНАЯ ЧАСТЬ

Процессор построена на базе ARM Cortex-A7. Модель TP1900BN - это одноядерный процессор с двумя потоками с тактовой частотой 1,2 ГГц,

оснащенный 64 МБ оперативной памяти.

4 фиксированные антенны, коэффициент усиления 5 дБи

Мощность Wi-Fi передатчика < 20 дБм или < 100 мВт

Чувствительность приёма Wi-Fi 5 ГГц:

11a 6 Мбит/с: –98 дБм, 11a 54 Мбит/с: –78 дБм

11ac VHT20_MCS0: –98 дБм, 11ac VHT20_MCS8: –72 дБм

11ac VHT40_MCS0: –92 дБм, 11ac VHT40_MCS9: –68 дБм

11ac VHT80_MCS0: –89 дБм, 11ac VHT80_MCS9: –64 дБм

Чувствительность приёма Wi-Fi 2,4 ГГц:

11g 6 Мбит/с: –97 дБм, 11a 54 Мбит/с: –77 дБм

11n VHT20_MCS0: –97 дБм, 11n VHT20_MCS8: –72 дБм

11n VHT40_MCS0: –92 дБм, 11n VHT40_MCS9: –67 дБм

Beamforming

Концентрирует беспроводной сигнал в направлении клиентов для расширения радиуса действия Wi-Fi

Мощный модуль FEM

Улучшает мощность передачи для лучшего покрытия сигнала

Airtime Fairness

Улучшение эффективности сети за счёт одинакового времени передачи для всех клиентов

Smart Connect

Автоматическое назначение каждого устройства на лучший из доступных диапазонов Wi-Fi

Режимы работы:

Режим роутера

Режим точки доступа

АППАРАТНАЯ ЧАСТЬ

Процессор Процессор 1 ядерный 2-х поточный 1,2 ГГц

БЕЗОПАСНОСТЬ

Шифрование Wi-Fi

WEP

WPA

WPA2

WPA/WPA2-Enterprise (802.1x)

Сетевая безопасность

Межсетевой экран SPI

Управление доступом

Привязка IP- и MAC-адресов

Шлюз прикладного уровня

ПРОГРАММНЫЕ ХАРАКТЕРИСТИКИ

Протоколы IPv4

IPv6

Родительский контроль

Фильтрация URL-адресов

Контроль времени, проводимого в сети

Типы WAN Динамический IP

Статический IP

PPPoE

PPTP

L2TP

Приоритизация (QoS)

Приоритизация устройств

Облачный сервис

Обновление по воздуху

TP-Link ID

DDNS

Проброс NAT Проброс портов

Port Triggering

DMZ

UPnP

IPTV IGMP Proxy

IGMP Snooping

Мост

Тегирование VLAN

DHCP Резервирование адресов

Список клиентов DHCP

Сервер

DDNS TP-Link

NO-IP

DynDNS

Управление Приложение Tether

Веб-интерфейс

Читайте также: