Ключ на андроид что это

Обновлено: 18.05.2024

В предыдущем материале о безопасности пользовательских данных Android мы рассмотрели шифрование данных с помощью предоставленного пользователем кода. В этом уроке перейдём к хранению учётных данных и ключей. Я начну с ознакомления с учётными данными и закончу примером защиты данных с помощью хранилища ключей KeyStore.

Часто, при работе со сторонней службой, требуется какая-то форма авторизации. Она может быть настолько простой, как /login на стороне пользователя, которая принимает имя пользователя и пароль.

Сначала может показаться, что простое решение — это собрать UI, который будет предлагать пользователю войти в систему, а затем записать и сохранить их данные для входа. Однако, это не лучший метод, так как нашему приложению не нужно знать данные для входа в сторонний аккаунт. Вместо этого, мы можем использовать Диспетчер учётных записей (Account Manager), который уполномочен отрабатывать эту конфиденциальную информацию для нас.

Диспетчер учётных записей

Диспетчер учётных записей (Account Manager) — это централизованный помощник для работы с учётными данными пользователя, поэтому вашему приложению, иметь дело с паролями напрямую не нужно. Часто он предоставляет токен вместо реального имени пользователя и пароля, который можно использовать для выполнения аутентифицированных запросов к службе. Например, при запросе токена OAuth2.

Иногда, вся необходимая информация уже хранится на устройстве, а иногда Account Manager придётся обращаться к серверу за новым токеном. Вы, наверное, видели раздел Учётные записи в Настройках вашего устройства для разных приложений. И вот как, мы можем получить список доступных учётных записей:

Этому коду потребуется разрешение android.permission.GET_ACCOUNTS . Если вы ищете определённую учётную запись, вы можете найти её вот так:

Так как, у каждой службы будет свой способ проверки подлинности и хранения личных учётных данных, Диспетчер учётных записей предоставляет модули проверки подлинности для реализации сторонней службой. Хотя Android может выполнять вход на многие популярные сервисы, для вашего приложения, вы можете написать свой собственный обработчик авторизации учётной записи и хранилища учётных данных. Это позволит убедиться, что учётные данные зашифрованы. Имейте также в виду, что учётные данные в Диспетчере учётных записей, которые используются другими службами, могут храниться в виде открытого текста, что делает их видимыми для любого, кто имеет рут-права на своё устройство.

Временами вам нужно будет иметь дело с ключами или сертификатами для отдельного лица или сущности, вместо просто данных для входа. Например, когда стороннее приложение отправляет вам файл сертификата, который вам нужно сохранить. Самый распространённый сценарий — это когда приложению нужно авторизироваться на сервере частной организации.

Keychain — связка ключей

Представленный в Android 4.0 (API Level 14), Keychain API управлял ключами. В частности, это работает с объектами PrivateKey и X509Certificate и обеспечивает более безопасный контейнер, чем использование хранилища данных вашего приложения. Связано это с тем, что разрешения закрытых ключей открывают доступ к ключам только вашему приложению и только после авторизации пользователя. Это означает, что, прежде чем, вы сможете использовать хранилище учётных данных, на устройстве должен быть настроен экран блокировки. Кроме того, объекты в связке ключей можно объединить с защитой от оборудования, если доступно.

Код установки сертификата выглядит следующим образом:

Пользователю будет предложено ввести пароль для доступа к закрытому ключу и указать имя сертификата. Для получения ключа, в следующем коде представлен пользовательский интерфейс, который позволяет пользователю выбирать ключ из списка установленных ключей.

Как только выбор сделан, возвращается строка с названием псевдонима alias(final String alias) , где вы можете напрямую получить доступ к закрытому ключу или цепочке сертификатов.

Вооружившись этими знаниями, теперь давайте посмотрим, как мы можем использовать хранилище учётных данных для сохранения конфиденциальных данных.

KeyStore

В предыдущем уроке, мы рассмотрели защиту данных с помощью предоставляемого пользователем пароля. Такой вариант хорош, но требования к приложениям часто уводят от того, чтобы пользователи каждый раз входили в систему и запоминали дополнительный пароль.

Вот где можно использовать KeyStore API. Начиная с API 1, KeyStore используется системой для хранения учётных данных WiFi и VPN. Начиная с 4.3 (API 18), вы можете работать с асимметричными ключами конкретного приложения, а в Android M (API 23) можно хранить симметричный ключ AES. Таким образом, хотя API не позволяет хранить конфиденциальные строки напрямую, эти ключи можно сохранить, а затем использовать для шифрования строк.

Преимущество хранения ключа в хранилище ключей заключается в том, что он позволяет работать с ключами без раскрытия секретного содержимого этого ключа; данным ключа не место в приложении. Помните, что ключи защищаются разрешениями, так что только ваше приложение может получить к ним доступ, и они могут быть дополнительно защищены аппаратным обеспечением, если устройство поддерживает это. Создаётся контейнер, который усложняет извлечение ключей с устройства.

Генерирование нового случайного ключа

В этом примере вместо генерации ключа AES из предоставленного пользователем пароля мы можем автоматически сгенерировать случайный ключ, который будет защищён в хранилище ключей KeyStore. Мы можем сделать это, создав экземпляр KeyGenerator , настроенного на поставщика "AndroidKeyStore" .

Здесь важно обратить внимание на спецификации .setUserAuthenticationRequired(true) и .setUserAuthenticationValidityDurationSeconds(120) . Для этого, обязательно должна быть включена блокировка экрана и ключ должен быть заблокирован, до тех пор, пока пользователь не аутентифицируется.

Изучив документацию .setUserAuthenticationValidityDurationSeconds() , вы увидите, что это означает, что ключ доступен только через определённое количество секунд после аутентификации по паролю, и что для передачи -1 требуется идентификация по отпечатку пальца каждый раз, когда вы хотите получить доступ к ключу. Включение требования для аутентификации также приводит к отзыву ключа, когда пользователь удаляет или изменяет экран блокировки.

Поскольку хранение незащищённого ключа вместе с зашифрованными данными, это как прятать ключ от дома под половик, эти параметры пытаются защитить ключ в состоянии покоя в случае взлома устройства. Примером может служить автономный дамп данных устройства. Если пароль устройства не известен, эти данные, по сути, бесполезны.

Опция .setRandomizedEncryptionRequired(true) включает требование о наличии достаточного количества случайных чисел (каждый раз новый случайный ВИ [вектор инициализации]), чтобы при повторном шифровании одних и тех же данных, зашифрованный результат всё равно не повторялся. Это не позволяет злоумышленнику получить информацию о зашифрованном тексте на основе передачи тех же данных.

Ещё стоит отметить — setUserAuthenticationValidWhileOnBody(boolean remainsValid) , что блокирует ключ, как только устройство обнаружит, что он больше не принадлежит человеку.

Шифрование данных

Теперь, когда ключ хранится в хранилище KeyStore, мы можем создать метод, который зашифрует данные с использованием объекта Cipher , учитывая SecretKey . Это вернёт HashMap , содержащий зашифрованные данные и случайный ВИ, который понадобится для расшифровки данных. Зашифрованные данные вместе с ВИ могут быть сохранены в файл или в открытых настройках.

Расшифровка в массив байтов

Для расшифровки применяется обратный ход. Объект Cipher инициализируется с использованием константы DECRYPT_MODE , и возвращается расшифрованный массив byte[] .

Смотрим на примере

Теперь мы можем посмотреть на пример!

Использование асимметричных ключей RSA для старых устройств

Это хорошее решение для хранения данных в версии M и выше, но что, если ваше приложение поддерживает более ранние версии? Хотя симметричные ключи AES не поддерживаются в M, поддерживаются асимметричные ключи RSA. Это означает, что для достижения того же результата, мы можем использовать RSA ключи и шифрование.

Основное отличие заключается в том, что асимметричная пара ключей содержит два ключа: закрытый и открытый ключ, где открытый ключ шифрует данные, а закрытый ключ расшифровывает их. KeyPairGeneratorSpec передаётся в KeyPairGenerator , который инициализируется с помощью KEY_ALGORITHM_RSA и поставщика AndroidKeyStore .

Для шифрования, из пары ключей мы получаем RSAPublicKey и используем его с объектом Cipher .

Расшифровка выполняется с использованием объекта RSAPrivateKey .

Кое-что об RSA — шифрование медленнее, чем в AES. Для небольших объёмов информации, например, когда вы защищаете строки общих настроек, это не страшно. Если вы обнаружите проблему с производительностью при шифровании больших объёмов данных, то вместо этого вы можете использовать данный пример для шифрования и хранения только ключа AES. И тогда, для остальной части ваших данных, используйте более быстрое шифрование AES, которое обсуждалось в предыдущем уроке. Вы можете сгенерировать новый AES ключ и преобразовать его в массив byte[] , который совместим с этим примером.

Чтобы получить ключ, сделайте вот так:

Довольно много кода! Для простоты примеров, я пропустил обработку исключений. Но помните, что для итогового кода не рекомендуется просто перехватывать все случаи Throwable в одном операторе catch.

Заключение

На этом урок по работе с учётными данными и ключами завершён. Большая часть неразберихи вокруг ключей и хранилища связана с эволюцией ОС Android, но вы можете выбрать, какое решение использовать, учитывая уровень API, поддерживаемый вашим приложением.

Теперь, когда мы рассмотрели лучшие примеры защиты данных в состоянии покоя, следующий урок будет сосредоточен на защите данных при передаче.

Для многих такие понятия, как конфиденциальность и приватность, являются слишком возвышенными даже эфемерными. Ведь если мне правда нечего скрывать, то какой вообще смысл заморачиваться с обеспечением защиты своих данных? Так, во всяком случае, рассуждают очень и очень многие, почему-то не задумываясь о том, что они могут представлять интерес не только для правоохранительных органов, но и для самых обычных хакеров и мошенников, которые получают доступ к почте пользователей, а потом захватывают контроль над банковскими счетами и много чем ещё.

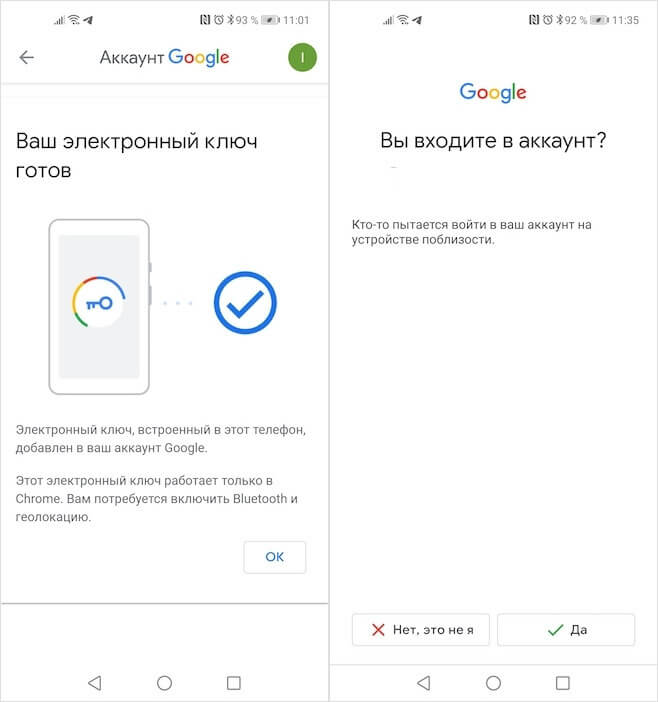

Встроенный электронный ключ защитит вашу учётную запись Google

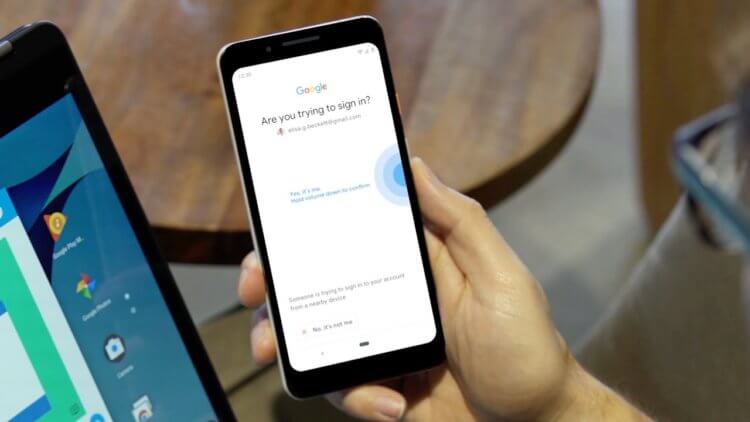

Как защитить аккаунт Google

Существует много способов защитить свою учётную запись от взлома. Зачастую эффективным оказывается даже создание надёжного пароля. Главное, чтобы он, во-первых, состоял из большого количества символов и включал в себя не только буквы, но и цифры, знаки препинания и другие элементы, а, во-вторых, не использовалсяся больше нигде. Ведь если вы засветите защитную комбинацию от одного аккаунта, которая используется на нескольких, взлом остальных будет лишь вопросом времени. Впрочем, существует ещё двухфакторная аутентификация, которая способна нивелировать риски даже простецких паролей. Она предполагает обязательное подтверждение входа вводом одноразового кода авторизации, который отправляется на телефонный номер пользователя и долгое время считался эталоном защиты. Однако Google пошла дальше и придумала метод так называемой «Дополнительной защиты».

Как включить дополнительную защиту аккаунта Google

- Чтобы включить Дополнительную защиту, перейдите по этой ссылке;

- Пройдите авторизацию со своей учётной записью Google;

Встроенный электронный ключ работает по Bluetooth

- Изучите условия предоставления услуги и нажмите «Зарегистрироваться»;

- Включите Bluetooth на смартфоне и на том устройстве, на котором используется аккаунт, и завершите регистрацию.

После включения Дополнительной защиты каждый вход в аккаунт будет требовать подтверждения со смартфона. Несмотря на то что в условиях использования функции сказано, что верификацию осуществляется по Bluetooth, очень важно, чтобы службы геолокации в этот момент тоже были включены. Это является требованием безопасности, поскольку необходимо, чтобы смартфон находился в непосредственной близи к компьютеру. А если в работе Bluetooth произойдёт сбой, что вполне вероятно, соединения может не произойти, а значит, и авторизация тоже подтвердить не удастся. В целом ничего страшного, но без весомых недостатков тоже не обошлось.

Недостатки дополнительной защиты

Поскольку электронный ключ является встроенным в смартфон, то его утеря будет означать фактически утерю аккаунта, ведь пройти авторизацию без него у вас уже не получится. Конечно, можно заранее озаботиться добавлением запасного физического Bluetooth-ключа вроде тех, что выпускает Google, но обычно этим пользуются только супер-продвинутые или корпоративные пользователи. Однако давайте будем откровенны: потерять смартфон сегодня довольно сложно, учитывая, что все мы тщательно следим за его сохранностью, учитывая колоссальный массив данных, который он хранит, а значит, и переживать, скорее всего, не о чем.

Свободное общение и обсуждение материалов

Несмотря на то что у Apple довольно много сервисов, которые можно было сделать кросс-платформенными, компания никогда особенно к этому не стремилась. Единственное исключение, которое она сделала до сих пор, касалось Apple Music. Но это можно считать своего рода экспериментом, потому что это был первый подписной сервис компании такого типа. Да, был ещё iCloud, но там и цены другие, и потенциальный охват у него, как ни крути, уже. Тем не менее, совсем скоро для Android выйдет, пожалуй, лучшее и наиболее технологически продвинутое приложение Apple – «Локатор».

В 2021 году даже самые простые кнопочные телефоны оборудованы множеством умных датчиков и даже процессорами, что делает их на порядок "умнее" своих далеких родственников. Что уж говорить о смартфонах: датчик приближения, освещения, гироскоп и акселерометр - лишь малая часть умной начинки вашего телефона. Из всех этих умных сенсоров особенно выделяется датчик Холла, про который известно не так уж много. Что это за датчик? Как он работает?

А как войти с компьютера, в котором нет Bluetooth?

И кто сказал, что потерять смартфон довольно сложно? Его могут элементарно вытащить в метро или другом транспорте.

Так что очень неудобная защита.

Многие пользователи Android были озадачены внезапным появлением значка ключа на своем смартфоне. В строке состояния уже слишком много значков, и из-за этого иногда бывает сложно ориентироваться в телефоне.

![]()

Значок навязчивого ключа, по сути, VPN значок. Это может быть неприятно, особенно если вы продолжаете получать уведомления об этом и не можете ничего сделать, чтобы удалить их.

Есть много полезных значков, таких как значки «Не беспокоить», Bluetooth или Wi-Fi. Они вам нужны, но значок ключа просто занимает место на вашем экране. К счастью для вас, это VPN Значок можно удалить, и вы можете узнать, как это сделать прямо здесь.

5 простых шагов для удаления значка ключа на Android

Этот надоедливый значок ключа является съемным, но вам нужно будет использовать стороннее программное обеспечение. К счастью, с этим приложением вам не нужно рутировать ваше устройство. Это опустошит вашу строку состояния, и вот как.

Установите SystemUI Tuner на свой телефон Android

Запустите ADB на вашем ПК

Для правильной работы SystemUI Tuner требуется дополнительное разрешение. Чтобы дать эти разрешения, вам нужно использовать команду ADB.

ADB не так прост в использовании, и вам понадобится командная строка. Также вам нужно будет показать скрытые изображения на вашем смартфоне. В следующих разделах вы узнаете, что вам нужно делать.

Запустите командную строку в соответствующем каталоге

Во-первых, вам нужно подключить компьютер и телефон Android с помощью USB-кабеля. Затем вы должны найти каталог Platform Tools в папке установки ADB на вашем компьютере.

Вам необходимо выполнить поиск в разделе «Инструменты платформы» вашего компьютера, поскольку папка установки ADB не для всех одинакова. Как только вы найдете каталог Platform Tools, обязательно скопируйте весь путь его расположения.

В Windows

Пользователи Windows могут сделать это, кликнув по адресной строке экрана проводника Windows, а затем либо одновременно нажав клавиши CTRL и A, а затем одновременно клавиши CTRL и C на своей клавиатуре или кликнув правой кнопкой мыши, выбрав «Выбрать все», а затем «Копировать».

На Mac

На Mac вам нужно запустить Platform Tools с помощью Finder, а затем объединить cmd, opt и p. Это покажет местоположение поиска папки. Затем вам нужно кликнуть правой кнопкой мыши Инструменты платформы и выбрать Копировать в качестве имени для поиска.

После этого вам нужно запустить окно терминала или командную строку. Пользователи Windows могут вызвать его с помощью клавиши Windows, набрав cmd и подтвердив ввод клавишей Enter. Пользователям Mac и Linux необходимо открыть Терминал в каталоге «Приложения».

В командной строке или окне терминала введите cd, а затем нажмите пробел, а затем ctrl и V (Windows) или cmd и V (Mac). Это вставит папку папки инструмента платформы, которая была скопирована в ваш буфер обмена. Наконец, нажмите Enter, чтобы завершить процесс.

Включить SystemUI Tuner с помощью ADB

Вам нужно использовать любую из этих двух команд для включения SystemUI:

adb shell pm grant com.zacharee1.systemuituner android.permission.WRITE_SECURE_SETTINGS

./ adb shell pm grant com.zacharee1.systemuituner android.permission.WRITE_SECURE_SETTINGS

Вторая команда предназначена только для тех, кто получил ошибку в Windows PowerShell, Linux или Mac. Если не работает ни одна команда, ваша установка ADB может быть ошибочной.

Скрыть значок ключа на Android с помощью SystemUI Tuner

Теперь вы готовы удалить VPN значок ключа на вашем телефоне. Вы можете отключить USB-кабель, который соединяет ваш Android с вашим ПК.

Откройте SystemUi Tuner на вашем телефоне Android. Найдите главное меню настройки и прокрутите вниз до вопроса внизу. Это похоже на «продолжать не давать необязательных разрешений».

Выберите «да», а затем следуйте подсказке «К настройкам». Затем выберите строку состояния и выберите значок VPN. Слайд бар, чтобы скрыть его.

Значок ключа должен оставаться скрытым, если вы правильно выполнили все шаги. Вы можете проверить это, подключившись к вашему VPN-серверу.

Наконец, вот некоторая информация из заметок разработчика. Старые телефоны Samsung, телефоны Xiaomi и Huawei могут выйти из строя, если вы попытаетесь использовать это приложение. Кроме того, приложение может не работать с ними, и значок ключа останется видимым.

Ключ и Замок

Надеемся, что это руководство помогло вам избавиться от ненужного значка ключа. Теперь у вас будет больше места на вашем телефоне, даже если вы используете VPN-соединение.

Знаете ли вы какой-нибудь другой, возможно, более простой способ удалить значок ключа с телефона Android? Поделитесь своими советами в разделе комментариев ниже.

Яндекс.Ключ

версия: 2.7.0

Последнее обновление программы в шапке: 06.11.2019

Краткое описание:

Для дополнительной защиты вашего аккаунта в Яндекс.

Требуется Android: 4.0+

Русский интерфейс: Да

Установила на свою голову! После отключения не могу сторонние приложения связанные с аккаунтом настроить в частности Any Balance, пароль от ящика вообще не подходит, нужно в аккаунте зайти в управление приложениями, выбрать из списка (куцего) тип приложения и операционку и получить пароль (который Any Balance например не воспринимает, потому что его в этом дурацком списке типов приложений просто нет)! Бред! Кто не хочет гемороя с сторонними приложениями (за исключением сборщиков почты и облаков) не ставьте. P.S. вчера написала в техподдержку, чтобы все вернули как было. жду ответа :censored:

Расскажу свою историю

как только увидел обрадовался и поставил.

Все было хорошо пока не попробовал войти на другом ПК. Пин не подходит.

потерял доступ к аккаунту, Диску и т.д.

восстановление возможно, только если делать свое фото на фоне паспорта и отправлять на поклон в Яндекс.

Не ставьте себе! По крайней мере, пока это не будет отлажено.

Причина такой реализации - Яндекс не хочет платить за отправку СМС с паролем, как делает Гугл

Непрактичное и глупое решение. А потом мы жалуемся, что не покупают отечественное.

Яндекс.Пробки в Москве для меня умерли за год. Даже не ставлю уже при перепрошивке. В общем Яндекс как все российское становиться. :(

Читайте также: